Computernetwerken 2

- 2009 januari examen

- 2010 augustus examen

- 2010 januari examen

- 2011 augustus examen

- 2011 januari examen

- 2012 augustus examen

- 2012 januari examen

- 2013 augustus examen

- 2013 januari examen

- 2013-2014 samenvatting - Filip Scheir

- 2014 augustus examen

- 2014 januari examen

- 2015 augustus examen

- 2016 januari examen

- 2017 juni examen

- 2018 juni examen

- 2019 extra oefeningen + oplossingen - Lars, Martijn, Jonas

- 2019 juni examen

- 2019 oplossingen labo 0 - Lars Lemmens

- 2019 oplossingen labo 1 - Lars Lemmens

- 2019 oplossingen labo 2 - Lars Lemmens

- 2019 oplossingen labo 3 - Lars Lemmens

- 2019 oplossingen labo 4 - Lars Lemmens

- 2019 oplossingen labo 5 - Lars Lemmens

- 2019 oplossingen labo 6 - Lars Lemmens

- 2019 oplossingen labo tussentest - Lars Lemmens

- 2019 oplossingen Testexamen - Lars Lemmens

- 2019 samenvatting - Lars Lemmens

- 2020 juni examen

- 2020 juni examen - versie 2

- 2021 juni examen

- Algemeen

2009 januari examen

- De 3 eerste berichten van een TCP-verbinding.

- Leg uit:

- BGP

- Tunnel en transport mode bij IPSec

- Tier 1, 2 en 3

- Internet Exchange

- Leg uit: Probleem bij firewall bij FTP

- jitter bij voip uitleggen

- je krijgt een ip6-adres waar nullen of andere getallen weg zijn, en jij moet het omzetten naar het normale ip6-adres

vb: ABCD:1234::4567:48 = ABCD:1234:0000:0000:0000:0000:4567:0048 - vragen over kerberos (kan ze niet zo meer zeggen maar er was een vraag over)

- wat is onweerlegbaarheid

- hoe kan je dit doen met RSA

- waarom kan dat niet met met symetrishe encrypty

- Invulvraag over subnetten + Omgekeerd wildcardmask.

2010 augustus examen

Theorie

- Verdeel 10.34.0.0/16 in subnetten voor minstens 600 computers

- Gegeven: TCP logs, je moet kunnen uitleggen wat er gebeurd

- Leg Kerberos in schemavorm uit. Wat is een ticket? Waarom kan deze niet nagemaakt worden?

- Wat is PGP? Hoe zorgt dit voor integrieit en authentificatie?

- Wat is onweerlegbaarheid?

- Waar of niet waar?

Een isp moet betalen voor zijn internetverbinding

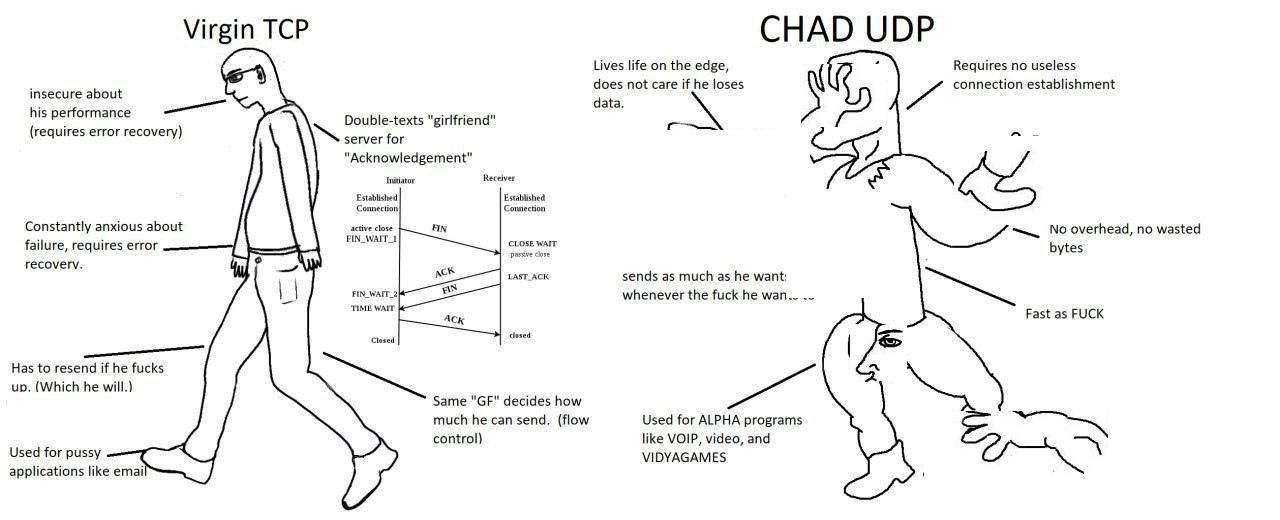

IP-telefonie gaat via UDP

Bij https wordt alles met het certificaat van de server versleutelt

Praktijk

- Schrijf een oneliner die in usr/share/dict/dutch alle woorden zoekt die zonder letter en zonder cijfer beginnen (dus é à - mogen wel), geef daar de 8ste van.

- Schrijf een oneliner die /ldapusers/kubeh/geheim/geheim.txt decodeerd met cypher -aes128 en dit in het bestand ontcijferd.txt in je homedirectory zet.

- In de map van Kubeh staan er 5 gecrypteerde tekstbestanden, 1 ervan kan je ontcijferen met de publieke sleutel kubeh.pub, welke? Geef de (meerdere) commando's die je gebruikte.

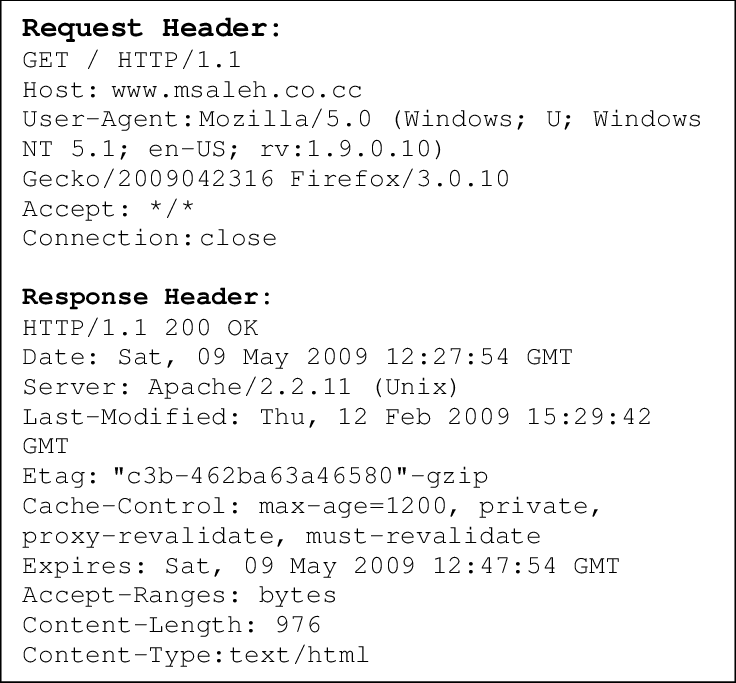

- Gebruik je kennis over het HTTP protocol om met netcat, grep en echo de grootte te weten van de afbeelding hallo.png die op onze webserver staat met poort 8000 (debbie.nwlab.khleuven.be)

2010 januari examen

Praktijk

Alles moet in 1 commando!

- Maak de bestandsstructuur ~/dir1/dir2/dir3/dir4/ als dir1 nog niet bestaat (in 1 commando!).

if [ ! -d dir1 ];then mkdir -p dir1/dir2/dir3/dir4; fi

- Decrypteer een file met een AES-algoritme en een gegeven paswoord en schrijf de uitvoer naar een file.

- verplaats 10 '.jpg'-bestanden van een gegeven map naar je home dir en verander de extensies van jpg naar avi (in 1 commando!).

mv /home/ldapusers/512345/Gegevenmap/*.jpg .. | rename -f 's/\.jpg$/.avi/' /home/ldapusers/512345/*.jpg

- haal uit een woordenlijst alle woorden waar een x EN een y in voorkomen, geef enkel het 10de resultaat weer.

- geef alle 10 letterwoorden met 10 unieke letters weer. (TIP: back referencing)

Theorie

- Subnetten verdelen en in CIDR vorm kunnen opschrijven

- 10.20.0.0 verdelen in subnetten die elk minstens 365 hosts bevatten

- Gegeven: TCPdump fragment. IP-adres van de DNS server zoeken; enkele stappen uitleggen en de waarde van de volgende ACK-bit berekenen. (goed kijken naar de vorige lijen --> Waarde kan je zo aflezen)

- Beschrijf in schemavorm hoe Kerberos authenticatie werkt. Is deze bestendig tegen een replay aanval? Waarom wel/niet?

- Wat is een digitale handtekening? Hoe zorgt dit voor integriteit en authenticiteit.

- Wat is onweerlegbaarheid? Hoe zorgt het voor authenticatie en integriteit?

- IPv6 adres voluit schrijven vb: A5C2:CBE5:C::ABB5:ABBC

- Juist of fout? Licht toe met 1 zin:

- NAT werkt niet met IPsec (AH) in tunnelmode , met esp wel

- DMZ is enkel beveiligd door controle van de router, op elke server moet nog beveiliging opkomen, op DMZ moet de buitenwereld op kunnen, op het bedrijfsnetwerk niet en is dus beter beschermd. Wel kan een firewall die meer als 2 interfaces gebruikt ook de DMZ beveiligen

- De routetabellen van de AS'en worden manueel bijgewerkt wrong... routetabellen worden up-to-date gehouden door dat ze naar elkaar berichten zetten die voldoen aan het BGP (inmiddels versie 4)

- Een ISP heeft er belang bij om een peering overeenkomst te hebben met elke andere ISP?

- VOIP gebruikt UDP en enkel udp omdat voIP een real-time toepassing

- PGP heeft certificaten en genereert een zogenaamde digitale vingerafdruk die kan gebruikt worden om na te gaan of een gebruiker echt is

- Via een certificaat is de eindgebruik zeker dat de server waarmee hij verbinding heeft gemaakt effectief de gevraagde server (en houder van het certificaat) is.

2011 augustus examen

Theorie

- 4 ip-adressen van subnetten: (6.3.64.0/21, 6.3.72.0/21, 6.3.80.0/21, 6.3.88.0/21)

- Geef het subnetmasker van subnet 1

- Geef het wildcardmasker van subnet 1

- Geef het kleinste netwerk waar deze 4 subnetten afkomstig kunnen van zijn (6.3.64.0/19)

- Welke twee protocollen worden bij ip-telefonie gebruikt. Leg deze uit en geef voobeelden van de verzonden signalen (of iets in die trend was de vraag)

- Juist/fout

- een ipv6 adres, is deze wel of niet correct (was correct)

- Als een wiskundige een algoritme bedenkt om uit een getal snel de vermenigvuldiging van 2 priemgetallen te krijgen. Wordt RSA makkelijk om te kraken.

- SSL wordt gebruikt bij HTTPS (of iets in die zin, het was correct)

- Geef de volledige naam van de afkortingen en leg kort uit.

- PGP

- DMZ

- VPN

- Wat zijn de voor- en nadelen van zowel symmetrische als asymmetrische encryptie. Hoe kan men deze het beste combineren.

- Indien Alice contact wilt maken met Bob. Hoe kan ze er dan voor zorgen dat Trudy niet als 'man in the middle' fungeert. En dus haar publieke sleutel aan Alice doorgeeft en doet alsof ze Bob is.

Praktijk

- Maak vanuit de directory /home/user/tmp de file resources met daarin de file images in de file /home/user. U moet echter in dezelfde directory blijven(tmp)

Oplossing : mkdir -p ../resources/images

- Zorg ervoor dat u een leeg bestand kan aanmaken waarin de datum dat het werd aangemaakt in de titel komt. Stel dat u bijvoorbeeld dit commando zou runnen op 7 september 2011 moet het bestand er als volgt uitzien: versie_070911.txt

Oplossing: touch versie_`date +%d%m%y`.txt

- Stel dat u een file report.txt heeft van enkele alineas. Zorg ervoor dat alle regels die test bevatten NIET worden getoond.

Oplossing : grep -v 'test' report.txt

- Zorg ervoor dat u alle WOORDEN die exact uit 4 karakters bestaat uit het document report.txt naar het bestand output.txt worden weggeschreven.

Oplossing: grep -Eo '[ ]+[^ ]{4}[ ]+' report.txt > output.txt

- Versleutel een bestand topSecret.txt met 256-bit AES-encryptie en cipher-block chaining en geef als uitvoerbestand topSecret.aes

Oplossing: openssl enc -aes-256-cbc -in topSecret.txt -out topSecret.aes -k xfile

- Geef een lijst bestanden in een directory met twee kolommen (bestandsnaam en grootte), gesorteerd op grootte.

Een oplossing: ls -l -S | awk {'print $8 " " $5;'}

2011 januari examen

- IP-adressen met subnetmaskers berekenen

- IPv4 versus IPv6: wat is het verschil, en wat is er beter aan v6?

- Verklaar:

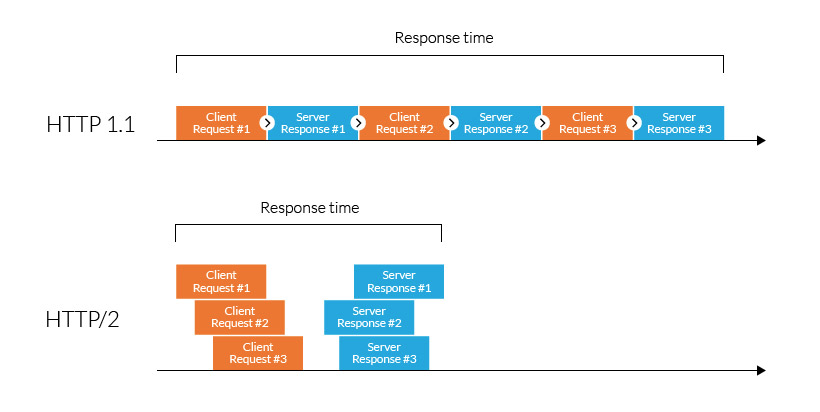

- Persistent HTTP

- BGP (Border Gateway Protocol)

- RTP (Realtime Transport Protocol)

- Signature-based IDS (Intrusion Detection System)

- Er worden 4 subnetten gegeven die aan een router zijn verbonden. Stel de ACL (Access Control List) op met vijf restricties/permissies). Het wildcard masker moet gekend zijn!

- Vragen over restricties.

- Cipher Block Chaining: wat is het?

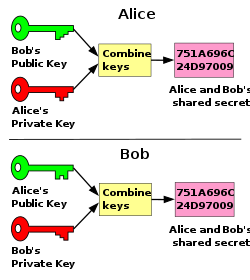

- Diffie-Hellman in schemavorm uitleggen. Hoe kan je daar misbruik van maken (Man In The Middle).

- PGP in schema: wat gebeurt er als je de hash wegdoet, is dan integriteit en confidentialiteit en authenticiteit nog in orde? Wat is er symmetrisch en assymetrisch aan? Wat kan Trudy doen om toch de boodschap teweten te komen en wat is de oplossing (certificaten gebruiken)?

2012 augustus examen

Theorie

- Analyse van pakketten

- Zoek IP-adres van de DNS server

- Hoeveel TCP connecties worden er opgebouwt?

- In pakket x wordt een http request gedaan. In welk pakket nog en waarom ziet er dat niet uit zoals in pakket x?

- Hoeveel data is verstuurd tijdens de connectie tussen x en y die in pakketten a tot b wordt beëindigd? Kijken naar SYN en ACK bytes

- Schema van een netwerk

- Leg volgende begrippen uit aan de hand van een schema (schema moet je zelf tekenen) : intern net, demiliteraized zone, firewall, router, webserver.

- Plaats een ACL waarbij enkel inkomende verbindingen op poort 80 geaccepteerd worden op het schema om de webserver beter te beveiligen.

- Schrijf een gegeven IPv6 adress voluit.

- Encryptie

- Geef 2 algoritmes waarbij het niet belangrijk is dat de data geheim is. Leg beide kort uit.

- Geef een voorbeeld van een service die met UDP werkt en wat zijn de voordelen hiervan.

- Waar of niet waar

- Een wiskundige vind een snelle manier om een product in 2 priemgetallen op te splitsen, is het RSA in gevaar?

- Door de komst van asymmetrische sleutels zijn symmetrische sleutels eigenlijk niet meer nuttig.

- Een IPSEC AH (Authentication Header) zorgt ervoor dat de header van een IP-pakket niet meer veranderd kan worden door een digitale handtekening (iets in die trand).

- Leg kort uit

- Ticket (Kerberos)

- Diffie Helman

- Internet exchange

- VPN

Praktijk

1. op debbie.vlan77.be staat 1 vd volgende poorten open: 1234,2345,3456,4567. Hoe kan je dit vinden in 1 lijn

2. schrijf de output die men krijgt bij verbinding met deze poort weg in ~/tmp/vraag2.txt

3. doe een ping, die dit 12 keer stuurt en om de 0,5 seconde

4. (bepaald comando, weet niet meer dewelke) geeft alle actieve bestanden, geef een lijst met diegene die het meest actief zijn.

5. iets van bob en alice willen met elkaar veilig communiceren (ze hebben al een sleutel)

2012 januari examen

Theorie

- Analyse van pakketten

- Zoek IP-adres van de DNS server

- Wat gebeurd er in pakketten x tot y (was de 3-way handshake)

- In pakket x wordt een http request gedaan. In welk pakket nog en waarom ziet er dat niet uit zoals in pakket x?

- Hoeveel data is verstuurd tijdens de connectie tussen x en y die in pakketten a tot b wordt beëindigd? Kijken naar SYN en ACK bytes

- Wat betekent de 301 status code van een http response

- Je krijgt de uitvoer van netstat te zien

- Wat is het IPv4 adres van de server

- Is de server een webserver?

- Welke poort kan je alleen aanspreken met een IPv4 adres? Kijken naar poorten in tcp en tcp6-output

- Is [IPv6-adres local van bovenstaande netstat uitvoer] het IPv6 adres van de server? (Was onwaar omdat de poort erbij stond)

- Alice wil veilig communiceren met Bob via zijn publieke sleutel. Hoe kan ze zeker zijn dat ze met Bob communiceert en niet met Trudy die de pakketten probeert te onderscheppen. Geef twee manieren hoe de uitwisseling veilig kan gebeuren en leg kort uit.

- Een IPv6 adres voluit in hexadecimaal uitschrijven

- Juist of fout + leg uit

- Een pakketfilter ontdekt geen virussen

- Het Session Initiation Protocol dient om media (audio/video) te versturen

- Het IPSEC AH beschermd de gehele IP header

- Door de komst van asymmetrische sleutels zijn symmetrische sleutels eigenlijk niet meer nuttig.

- Geef een voorbeeld van een service die met UDP werkt en leg uit waarom.

- Verklaar

- Ticket (Kerberos)

- Onweerlegbaar

- ACL (Access Control List)

- Peering

Praktijk

- Van elk hoofdstuk zo goed als 1 vraag

- Vragen:

- Toon met alleen netcat, grep en echo de grootte van een foto die op het internet staat. (Oplossing Tom)

- Port-scan met netcat op 1 poort met alleen een handshake. Als de poort open is moet hij "Poort open" tonen, anders niets.

- if nc -z debbie.vlan77.be 80; then echo "Poort open"; fi

- Toon het e-mailadres van een certificaat

- openssl x509 -in ABAecom_=sub.__Am._Bankers_Assn.=_Root_CA.crt -email -noout

- Verifieer met gpg enkele files.

- gpg --import <publickey>

- find /home/test/gpg/ -type f -name 'tekst*\.txt\.asc' -exec gpg --verify {} \;

- Toon hoeveel woorden beginnen met be en eindigen met en

- grep -E '^be(.*)en$' /usr/share/dict/dutch | wc -w

2013 augustus examen

Theorie

- Analyse van pakketten

- Zoek IP-adres van de DNS server

- Hoeveel TCP connecties worden er opgebouwd?

- In pakket x wordt een http request gedaan. In welk pakket nog en waarom ziet er dat niet uit zoals in pakket x?

- Hoeveel data is er verstuurd wanneer je aan pakket x en y zit?

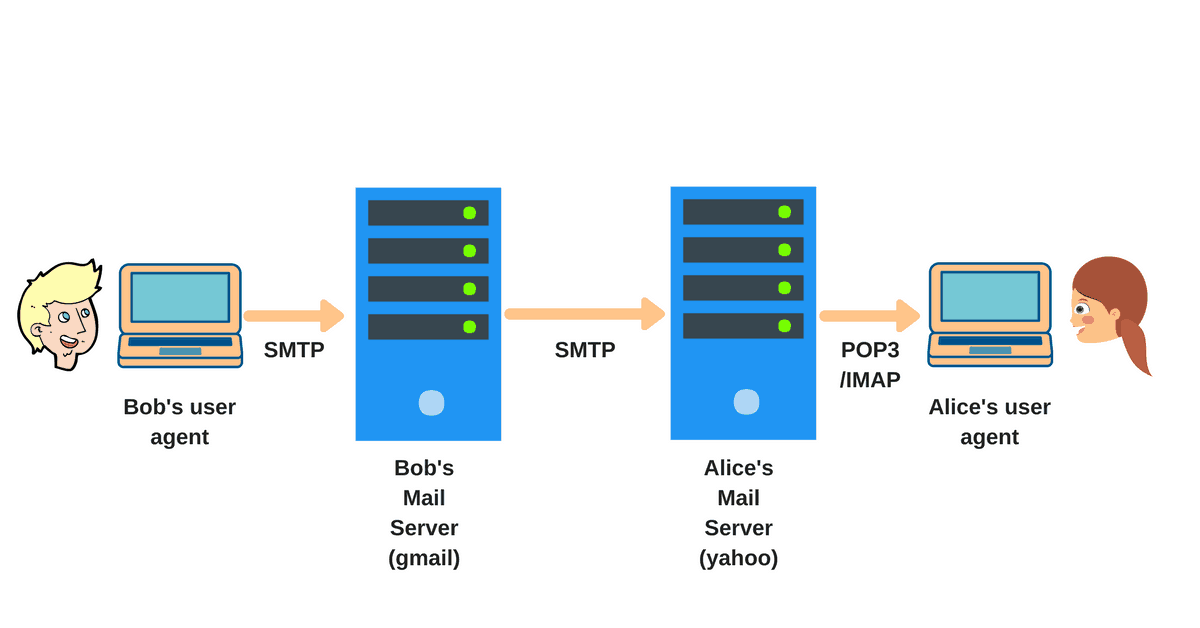

- Je verstuurt een mail via de server mx debbie, zeg hier bij wat er gebeurt en maak gebruik van de volgende termen: smtp, DNS protocol, routering, ARP protocol, client-server model.

- Uitleggen bij een packet filter en een inspection firewall hoe dat je die kunt omzeilen als je gebruik maakt van passive ftp

- Bob en Alice hebben elk een publieke sleutel, twee manier geven hoe dat Trudy deze niet kan onderscheppen

- Waar of niet waar

- Zonder CBC is bij AES niet mogelijk om afbeeldingen te beveiligen

- Bij handshake heeft men 2 nonces(ofzoiets)

- Iets van een versleuteling bij https

- Door de komst van asymmetrische sleutels zijn symmetrische sleutels eigenlijk niet meer nuttig.

- Leg uit het is beter om IP spoofing te gebruiken bij een DOS dan gewoon de documenten te stelen(ofzoiets)

- Termen uitleggen

- Content type(http header)

- jitter

- http hijacking

- een tekening waarbij je moest zeggen wat er gebeurt

Praktijk

- Een variant op ping waarbij je een automatische ICMP doet

- Een reeks van mappen aanmaken(vb tmp/dir1/dir2/dir3 als dir 1 ng niet bestaat)

- Een code kraken die op een website staat

- je hebt bestanden cert.pem en cert.key je moest er voor zorgen dat die de juiste permissies kregen met chmod

- Een oefening met tshark

2013 januari examen

Theorie

- Analyse van pakketten

- Zoek IP-adres van de DNS server

- Hoeveel TCP connecties worden er opgebouwt?

- In pakket x wordt een http request gedaan. In welk pakket nog en waarom ziet er dat niet uit zoals in pakket x?

- Zet wat er gebeurt als je naar www.khleuven.be surft met je browser en gebruik hierbij de volgende termen: HTTP protocol, DNS protocol, routering, ARP protocol.

- Waar of niet waar + woordje uitleg.

- Een wiskundige vind een snelle manier om een product in 2 priemgetallen op te splitsen, is het RSA in gevaar?

- Door de komst van asymmetrische sleutels zijn symmetrische sleutels eigenlijk niet meer nuttig.

- Een IPSEC AH (Authentication Header) zorgt ervoor dat de header van een IP-pakket niet meer veranderd kan worden door een digitale handtekening.

- Leg de volgende termen uit: FTP in passive mode, VPN, en nog 2 anderen.

- Een video player streamt een video, maar deze blijft steeds haperen. Geef 2 manieren om dit te vermijden. (Jitterbuffer is er 1 van)

- Geef in schema vorm een woordje uitleg over recursieve en niet recursieve DNS queries.

2013-2014 samenvatting - Filip Scheir

De samenvatting voor 2013-2014 met dank aan Filip Scheir: Samenvattingen-20210617T081040Z-001.zip

2014 augustus examen

- Het verschil tussen ECB en CBC en waarom dat het een beter is dan het andere

- Waarom dat P2P beter is in het distruburen van files dan client-server

- Prefetchen uitleggen

- Kan er gezegd worden dat een CA een "Thrusted Thirth Party" is bij PKI

- Leg onweerlegbaarheid uit bij het gebruik van PGP

- Het belang van een nonce binnen authenticatie

- Wat is de cryptografische functie een CA

- Het verschil tussen end-to-end vertraging en pakketjitter

- Waar/Niet waar + Uitleg

- Kan Jitter (Variatie Delay) opgelost worden door gebruik te maken van QoS

- Als een hacker de Publieke Sleutel van een website in handen krijgt heeft deze toegang tot alle sessies, en alle voorgaande sessies als deze werden opgenomen (Sniffing)

- Een Packet-filter kan geen virussen tegenhouden

- Voorbeelden van applicatie gateway zijn web cache en een server

- Als je zo snel mogelijk een bestand wil versturen naar een verre locatie (+15 hops) dan gebruik je TCP

- Er zijn minder regels bij een packetfilter om een bepaalde TCP communicatie toe te staan tussen client-server dan bij stateful inspection firewall

- In een DMZ (Demilitarized Zone) staan geen interne servers

- Bij VoiP loopt verkeer van alle gesprekken via de SIP proxys

- Een systeem dat gebruikt maakt van HMAC is gevoelig voor replayaanvallen

2014 januari examen

- Waarom maakt een website gebruikt van cookies. Leg uit met behulp van een schema.

- Waarom is een gedistribueerde hashtabel een 'HASH'-tabel?

- Alle voordelen en nadelen van UDP en TCP uitleggen, en 2 voorbeelden geven waarom/wanneer je gebruik zou maken van UDP of TCP.

- Hoe werkt pgp en hoe garandeert het integriteit en authenticatie? Leg uit Onweerlegbaarheid/Non-repudiation

- Leg DASH & Manifestbestand uit + onderlinge relatie.

- Noem de twee soorten redundantie bij videocompressie?

- Hoe werkt een leaky bucketsheduler?

- Vraag 8 (Waar/Niet)

- Kan Jitter (Variatie Delay) opgelost worden door gebruik te maken van QoS?

- Als bij een diefstal de Private Sleutel van een Certification Authency (CA) gestolen wordt, heeft dit dan invloed op vooraf uitgedeelde certificaten door deze sleutel?

- Als een hacker de Private Sleutel van een website in handen krijgt heeft deze toegang tot alle sessies, en alle voorgaande sessies als deze werden opgenomen (Sniffing) ?

- Een Packet-filter kan geen virussen tegenhouden.

- ...(nog een 8 tal)

2015 augustus examen

- Bespreek de 2 manieren die er zij om weergavevetraging tegen te gaan bij jitter + schema.

- Hoe helpt leaky bucket bij iets van bandbreedte + schema?

- Als netwerkbeheerder bij ICMP-ZERO moet je de firewall configureren zodat de DMZ niet kan gemapt worden door middel van traceroute. Teken deze configuratie en schrijf in pseudocode de FW-regels.

- Een audiostukje is gesampeld aan 16 000 samples per seconde. Er zijn 12 000 verschillende niveaus. Wat is de bitrate wanneer het CMP gecodeerd is? Toon ook de berekening.

- Leg volgende bewering uit: IPsec is een veiligheidsdeken.

waar of niet waar + leg uit (hierop krijg je punten)

- In de HTTP header field byterange krijgt de gebruiker een indicatie van de grootte van het object.

- Het deffel-hillman algoritme is een hashfunctie.

- Een hasfunctie is veiliger dan een checksom.

- Een DNS requests kan enkel interactieve requests aanvragen. (ja zo stond dat op het examen. Ik weet het, die zin klopt niet).

2016 januari examen

Theorie

- Dit examen werd in 2017, 2018 en 2019 getoond als voorbeeldexamen.

Deel 1: meerkeuzevragen

Principe: Per vraag zijn er vier tot 6 stellingen gegeven. Duid telkens aan welke allemaal juist zijn. Het aantal juiste mogelijkheden wordt gegeven. Elke aangeduide mogelijkheid moet juist zijn. Als de juiste antwoorden bv. zijn 'A, F & G' en je duidt 'A, B & G' aan dan is dit volledig fout. De vragen werken ook volgens het principe van eliminatie; er worden ook stellingen over ongeziene stof gegeven en door te elimineren wat je weet van de geziene stof kan je besluiten of de onbekende dingen juist zijn.

1) Welke dingen zijn van toepassing op IPsec transportmode:

- Tussen eindstations

- Unicast

- Enkel payload

Tussen gatewaysMulticast(Zie tekst over IPsec)Hele pakket(Is tunnelmode)

2) Welke twee protocollen zorgen voor confidentialiteit van uitgewisselde data

- SSH

- HTTPS

3) Welk systeem kan aanvallen inline tegenhouden. Bv. hacker wilt website defacen via Joomla Exploit.

- IPS (Intrusion Prevention System)

IDS(Intrusion Detection System)PocketfilterStateful Inspection FirewallVirusscanner

4) Beweringen over Telnet

- Machines op afstand beheren (e.g. router)

Telnet is geen protocolTelnet heeft een beveiligde verbindingMet Telnet kun je veilig inloggen

5) Iets over access lists

6) Welke tools om mail te versturen

- Netcat

- Telnet

POP3(Lezen)ESP(IPsec)SSTP(type)

7) Beweringen over IPsec-verbinding

- Wanneer client achter NAT-gateway zit dan kan AH niet gebruikt worden.

- IPsec VPN-tunnel die gebruik maakt van AH biedt geen confidentialiteit.

- Gebruiker die via VPN van thuis toegang wil krijgen tot intern bedrijfsnetwerk gebruikt daarvoor best een ESP IPsec verbinding in tunnel mode.

8) ACC’s

- Specifiekere ACC’s vanboven

- Zelfde trafiek filteren -> meer regels dan Sateful Inspection Firewall

9) Beweringen over NAT

- Portforwarding is een soort van NAT (Voorbeeldje met Plex)

10) Iets over diensten die IPsec levert. Mensen struikelden hier over het woordje diensten, want in de lijst stonden implementaties ook.

11) Welke zijn block cyphers? Dit was een kutvraag volgens Swennen. Afleiden door reductie.

12) Alice mailt Bob. Je moet blijkbaar zo’n constructies kunnen begrijpen:

- Ḳ^+^~B~(K~C~)+K~S~((Ḳ^-^~A~(H(m))+m))

13) Applicaties bovenop UDP

- DNS

- SIP

14) Beweringen over HTTP

- Body is soms leeg (Bv. Conditional Get)

15) Welke functies noodzakelijk voor IPsec?

- IKE om de SA af te spreken

- Diffie-Helman om shared-secret af te spreken

16) Welk van onderstaande servers ook application gateway

- HTTP-proxy

- SIP-proxy

17) Packet Jitter

- Variatie in delay

- Buffering kan negatieve effecten reduceren

- Jitter buffering zorgt voor algemene vertraging

18) Router die QoS algoritme WFQ samen met ???? kan garantie leveren op

- Delay

SnelheidPacketsizeThroughput

19) HTTP-conversatie, er stond geen 200 dus dat was sowieso al niet goed

- Server geen idee welke website.

20) Router in welke laag OSI-model? Hier was Swennen het meest in teleurgesteld!!!

- Laag 3

21) Beweringen ESP IPsec

- Tunnel mode wordt gebruikt tussen host en security gateway

- Tunnel mode wordt gebruikt tussen 2 security gateways

- Transport mode zal de originele IP header niet versleutelen

22) TCP source ports.

- 20

- 21

- 10000

23) Welke van de volgende zaken worden niet voorzien door TCP (transmission control protocol)?

- Timing

- Security

Deel 2: open vragen

- 1) In bijlage staat een wiresharkoverzicht van een verbinding.

-

- 1a) Hoeveel verbindingen werden er gemaakt? Aan wat zie je dit?

-

-

-

- Twee. Dit vind je door SYN, SYNACK, ACK te tellen.

-

-

-

- 1b) In pakket 8 zien we dat er een HTML-request is. In welk pakket is dit nog zo en waarom zien we dit niet zo als in pakket 8?

-

-

-

- Andere is HTTPS.

-

-

-

- 1c) Hoeveel data (bytes) is er verstuurd in de connectie die op lijn 29 wordt beëindigd.

-

-

-

- ACK = 2626 -> seq 2626 = aantal bytes

-

-

- Ergens was er ook nog een vraag over (a * b)mod^n^. Hierbij moest je niet rekenen, is formule die je zo kunt omzetten.

- 2) Geef een volledig schema over hoe mail van bij Alice die op haar mailclient (Mozilla Thunderbird) zit vanuit een telenetnetwerk tot aan Bob (ucll) geraakt. Volgende zaken moeten minstens voorkomen

- DNS records, DNS, TLD, IMAP, SMTP, (nog iets denk ik maar ben het vergeten).

-

- Die lijst met dingen die je moet aanduiden staat er niet voor niets. Die helpt je je antwoord logisch op te bouwen. Zie dat je eerst op kladblad tekent.

2017 juni examen

Theorie

- 8 moeilijke doordenk multiple choice vragen (met meerdere mogelijke juiste antwoorden, en je moet ze allemaal juist hebben)

- DNS query response gegeven van alle servers waarlangs de DNS query gaat. Leg uit met schema wat er gebeurt, wanneer wie welke responses geeft, welke queries iteratief/recursief zijn.

- Waarom wordt er bij SSL/TCL zowel symmetrische als asymmetrische encryptie gebruikt? Leg uit met een schema van SSL en zeg waar welke gebruikt wordt (toy of echte SSL)

Praktijk

Praktijkexamen 22/05/2017

- Give a list of all words with 14, 15 or 16 unique letters. The output format should look like this:

-

- Words with 14 letters: word1 word2 word3

- Words with 15 letters: word4 word5

- ...

for n in 14 15 16; do echo "Words with $n letters:" $(grep -P "^.{$n}$" dutch | grep -vP '(.).*\1'); done- Give a list of the usernames tried in ftp_bruteforce.pcap. You can only use tshark and sort (Step by step solution: https://wiki.uclllabs.be/index.php/TShark_Tutorial#Exercises)

tshark -r ftp_bruteforce.pcap -Y 'ftp.request.command == USER' -T fields -e ‘ftp.request.arg’ | sort -u- Give the current time (format: Time= hh:mm:ss (dd-mm-yyyy))

echo 'Time=' $(date +'%T (%x)') | tr / -- Write a oneliner to decode the following file "secret" (contents: RGUgcHVudGVuIG9wIGRlemUgdnJhYWcgemlqbiBhbCBiaW5uZW4uCg==)

The file ends with '==' indicating base64 padding: openssl enc -d -base64 < secret- Write a oneliner to display the fingerprint, serial and public key of wiki.uclllabs.be

echo | openssl s_client -connect wiki.uclllabs.be:443 2>/dev/null | openssl x509 -fingerprint -serial -pubkey -nooutPraktijkexamen 24/05/2017

- There is a website running - https://darthvader.uclllabs.be/nw2/lab1 - which is only accessible from 193.191.177.1. That is the IP address of leia.uclllabs.be. Create an ssh tunnel between server leia and the webserver darthvader

ssh -L 10000:darthvader.uclllabs.be:443 user@leia.uclllabs.be -p 22345- Give a list of words with 5 letters that are also palindromes.

grep -P '^(.)(.).\2\1$' dutch- Show the file /etc/debconf.conf on screen without comment lines (i.e. lines starting with a #).

grep -vP '^#' /etc/debconf.conf- Give a list of the usernames tried in ftp_bruteforce.pcap. You can only use tshark and sort (Step by step solution: https://wiki.uclllabs.be/index.php/TShark_Tutorial#Exercises)

tshark -r ftp_bruteforce.pcap -Y 'ftp.request.command == USER' -T fields -e ‘ftp.request.arg’ | sort -u- Write a oneliner to display the fingerprint, serial and public key of wiki.uclllabs.be

echo | openssl s_client -connect wiki.uclllabs.be:443 2>/dev/null | openssl x509 -fingerprint -serial -pubkey2018 juni examen

Theorie

- 8 multiple choice vragen

- DNS

- Waarom wordt er bij SSL/TCL zowel symmetrische als asymmetrische encryptie gebruikt? Leg uit met een schema van SSL en zeg waar welke gebruikt wordt.

Praktijk

Praktijkexamen 23/05/2018

- 1. A simulated phone is running at http://darthvader.uclllabs.be/nw2/phone/. Create a oneliner to bruteforce the pincode. Tip: pincode range: 1200-1300.

for i in {1200..1300}; do if wget -q http://darthvader.uclllabs.be/nw2/phone/ --http-user=admin --http-password=$i; then echo $i; break; fi;done;- 2. Ontcijfer de volgende boodschap: RGUgcHVudGVuIG9wIGRlemUgdnJhYWcgemlqbiBhbCBiaW5uZW4uCg== (deze boodschap staat in het bestand /home/logs/secret | base64 -d

cat /home/logs/secret | base64 -d- 3. Show the file /etc/debconf.conf on screen without comment lines (i.e. lines starting with a #).

cat /etc/debconf.conf | grep -Ev "^#"- 4. Use Netcat to download an image from "http://darthvader.uclllabs.be/nw2/images/". You can use a browser to choose an image. check the echo -ne options or use printf. If needed, slow down netcat with option -i. The image part in the HTTP stream starts after a blank line.

echo -ne "GET /nw2/images/image1.jpg HTTP/1.0\r\n\r\n" | nc darthvader.uclllabs.be 80 > image1.jpg; cat image1.jpg | tail -n +13 > imagetester.jpg- 5. Perform a zone transfer of the cnw2.uclllabs.be zone to see which hostnames you need to use. Use "dig axfr cnw2.uclllabs.be @ns2.uclllabs.be". Sort the output and format it as follows:

-

- *.1.cnw2.uclllabs.be. 3600 IN A 193.191.176.1

- *.2.cnw2.uclllabs.be. 3600 IN A 193.191.176.2

- *.3.cnw2.uclllabs.be. 3600 IN A 193.191.176.3

- *.4.cnw2.uclllabs.be. 3600 IN A 193.191.176.4

- *.5.cnw2.uclllabs.be. 3600 IN A 193.191.176.5

- *.6.cnw2.uclllabs.be. 3600 IN A 193.191.176.6

- *.7.cnw2.uclllabs.be. 3600 IN A 193.191.176.7

- *.8.cnw2.uclllabs.be. 3600 IN A 193.191.176.8

- *.9.cnw2.uclllabs.be. 3600 IN A 193.191.176.9

- *.10.cnw2.uclllabs.be. 3600 IN A 193.191.176.10

dig axfr cnw2.uclllabs.be @ns2.uclllabs.be | awk '{print $1,$2,$3,$4,$5}' | grep "IN A" | sort -VPraktijkexamen 22/05/2018

- 1) A simulated phone is running at http://darthvader.uclllabs.be/nw2/phone/. Create a oneliner to bruteforce the pincode. Tip: pincode range: 1200-1300

for pin in {1200..1300}; do if wget -q --http-user='admin' --http-password=$pin http://darthvader.uclllabs.be/nw2/phone; then echo $pin; break; fi; done- Give a list of words with 5 letters that are also palindromes.

grep -P '^(.)(.).\2\1$' dutch- Show the file /etc/debconf.conf on screen without comment lines (i.e. lines starting with a #).

grep -vP '^#' /etc/debconf.conf- Give a list of the usernames tried in ftp_bruteforce.pcap. You can only use tshark and sort (Step by step solution: https://wiki.uclllabs.be/index.php/TShark_Tutorial#Exercises)

tshark -r ftp_bruteforce.pcap -Y 'ftp.request.command == USER' -T fields -e ‘ftp.request.arg’ | sort -u- Write a oneliner to display the fingerprint, serial and public key of wiki.uclllabs.be

echo | openssl s_client -connect wiki.uclllabs.be:443 2>/dev/null | openssl x509 -fingerprint -serial -pubkey2019 extra oefeningen + oplossingen - Lars, Martijn, Jonas

Met dank aan de Github van Martijn

Opgave: cnw2.pdf

Met dank aan Lars Lemmens

Oplossingen

Met dank aan Jonas Berx

Monitoraat Netwerken - By JONAS BERX

# Neem niet zomaar de code over, zoek zelf een oplossing :) (man ...) of (... --help)

# Google is ook nog altijd je vriend

# Niet alle oefeningen zijn 100% juist

# Please geen haat als je uitkomst niet klopt

# Ik ben maar een arm studentje uit UCLL dat graag op Netwerken erdoor wilt zijn

# XXX JONAS XXX

#

1) wget -q -O - http://crl3.digicert.com/TERENASSLCA3.crl | openssl crl -inform DER -text -noout | grep "Revocation Date" | wc -l

2) ssh -p 22345 rNummer@leia.uclllabs.be

3) ping 127.0.0.1 -c $(ls | grep \.crl$ |wc -l)

4) tshark -r Cnw2_ftp_bruteforce.pcap -Y 'ftp.request.command==PASS' -T fields -e 'ftp.request.arg' 2>/dev/null| sort | uniq -c | sort -rn | head -3 | cut -d ' ' -f 7

5) gebruik de filter : 'http.request.command==POST'

6) nc -z -n -v 193.191.177.1 1-66535 |& grep succeeded ----------- nmap -p- 193.191.177.1 --max-rate 50 (Max rate 50 is redelijk traag aangezien er +65000 poorten zijn)

7) who | awk '{print $1,$3}' | while read user time; do echo $user $(($(($(date +%s) - $(date -d "$time" +%s)))/60)) minutes; done | sort | uniq -c (Klopt niet 100% maar geeft je wel de tijd in minuten)

7A) who -H (Simpele oplossing beter te combineren met 7B)

7B) who | awk '{print $3,$4,$1}' | sort | head -1

8) tar -cvf archive.tar /home/LDAP/r0748969 | openssl enc -aes-128-cbc -in archive.tar -out archive.tar.aes; openssl enc -aes-128-cbc -in archive.tar.aes -out archive.tar.aes.aes (GOOGLE : Tar on the fly -> geen tussenbestanden)

9) ss -lnt4 | awk '/LISTEN/{print $4}' |cut -d ':' -f 2 | grep -vP '(.).*\1'

10) tshark -r Cnw2_ftp_bruteforce.pcap -Y 'ftp.response.code==230' (Juiste code wel : 230 maar niet juiste antwoord.. moet nog de login gegevens van de successfull login vinden)

11) #geen moeite in deze gestoken

12) grep -P '^([A-Za-z])([A-Za-z])\2\1$' (achteraf nog een dict toevoegen om in te zoeken)

14) ls -ld (-d staat voor directory)

15) String = "TGludXggUlVMRVM=" echo TGludXggUlVMRVM= | openssl enc -d -a

16) nmap 193.191.177.1 -p- -r --open -sT

39) cat /usr/share/dict/dutch | grep -vP '(.).*\1' | grep -P '^[a-zA-Z]{5}$' (voorlaatste)

#rest zal deze week er wel bijkomen.. Ik doe m'n best

#Good luck all

#De antwoorden hieronder zijn van het examen dat in de les overlopen is

Voor examen : History en dan nummer geven -> handig om op het examen niet je code over te schrijven maar gewoon het nummer van het command te geven.

-----------------------------------------------------------------------

!!!!!!!!!!!!!!!!!!!!!!!!!! 2>/dev/null = vuilnisbak !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

------------------------------------------------------------------------

EXAMENVRAGEN

1)for foo in 14 15 16; do echo "Words with $foo letters:" $(echo "grep -vP '(.).*\1' /usr/share/dict/dutch | grep -P '^.{$foo}$'"| sh);done

2) tshark -r Cnw2_ftp_bruteforce.pcap -Y 'ftp.request.command==USER' -T fields -e 'ftp.request.arg' | sort | uniq -c | sort -rn

3) date '+Time = %X (%X)' OF echo date : $(date +%Y.%m.%d)

4) cat secret | base64 -d of cat secret | openssl enc -d -a

5) echo | openssl s_client -connect wiki.uclllabs.be:443 2>/dev/null | openssl x509 -noout -pubkey -serial -fingerprint -enddate2019 juni examen

Theorie

- 30 multiple choice vragen (waarvan 6-7 vragen letterlijk uit het voorbeeldexamen kwamen), hierbij zijn ook enkele vragen over de theorie in de labo's

DE VOLGENDE 3 VRAGEN WAREN EXACT HETZELFDE OP HET HEREXAMEN!

- Als er door ftp 6 files gedownload moeten worden hoeveel connecties dan op laag 4? (antwoord: 1 sessie)

- Hoe wordt er bij SSL/TCL ervoor gezorgd dat er geen truncation attack of lagere level encoding aanval kan gebeuren?

- Modulo rekenen (a*b)modn a=17023 b=90004, n = 1000? Zeg ook welke eigenschap van modulo rekenen je gebruikt? (oplossing: 23 * 4 = 92)

Praktijk

Praktijkexamen 1

- Companies like Google and Microsoft make heavily use of the X.509 subjectAltName extension. UCLL also uses this extension to add an alternative name *.ucll.be to the common name (ucll.be) of the certificate. Create a oneliner which calculates the amount of DNS Subject Alternate Names used in the SSL certificate of facebook.com.

echo | openssl s_client -connect facebook.com:443 | openssl x509 -text -noout | grep -o 'DNS' | wc -l

- Create a regular expression to match all words in a dictionary with 11 unique letters.

cat /usr/share/dict/dutch | grep -P '^[a-zA-Z]{11}$' | grep -vP '(.).*\1'- Show the file /etc/debconf.conf on screen without comment lines (i.e. lines starting with a #).

cat /etc/debconf.conf | grep -vP '^#'

- Create a linux CLI oneliner to extract an overview of the different FTP usernames in the file ftp_bruteforce.pcap. You can only use the commands tshark and sort.

tshark -r ftp_bruteforce.pcap -Y 'ftp.request.command == USER' -T fields -e ‘ftp.request.arg’ | sort -u

- Create a CLI oneliner to find a match between different rsa private key files and their companion crt files. The output should look something like:

alfa.key matches to beta.crt gamma.key matches to delta.crt

for key in $(ls -1 *.key); do for crt in $(ls -1 *.crt); do if [ [ $(openssl rsa -in $key -noout -modulus | md5sum) == $(openssl x509 -in $crt -noout

-modulus | md5sum) ]]; then echo $key matches $crt; fi; done; done--> er is een bestand '/home/logs' op leia waar je dit mee kan testen

Praktijkexamen 2

- Create a CLI oneliner to match all words with 14, 15 and 16 unique letters. The output should look like:

Words with 14 letters: bedrijfsomvang ... Words with 15 letters: ...

for foo in 14 15 16; do echo -e "Words with $foo letters:" && grep -P "^.{$foo}$" /usr/share/dict/dutch | grep -Pv '(.).*\1';done- Bob needs to send a text file through an encrypted tunnel to Alice. Both already agreed on a shared

secret 'mysecret' using the Diffie Hellman algorithm. Alice wants to display the contents of the file directly on her screen in stead of storing it locally and then opening it. Use a suitable encryption algorithm. The data is sent over a medium which only allows ASCII text. Alice is logged in on debbie and Bob on the virtual machine.

- As a web server administrator you have been asked to give your manager a linux CLI oneliner to extract

the 5 IP adresses that contacted the web server the most. The apache log is located in /home/log. Create a correct oneliner. The output should look something like this: (count IPs) 8000 10.10.10.10 ... 82 81.30.45.89

cat /home/logs/apache_google.log | awk '{print $1}' | sort | uniq -c | sort -rn | head -5- Log into leia with a RSA key pair instead of logging in with your password.

- ?????

Praktijkexamen 3

- Use tshark to create an overview of the different HTTP servers in the file http.pcapng(you can find this file in /home/logs). Filter out all of the Apache servers. You can only use the commands tshark and sort.

- Create a oneliner which lists all palindromes with exactly 5 letters in a dictionary.

grep -P '^([a-zA-Z])([a-zA-Z])[a-zA-Z]\2\1$' /usr/share/dict/dutch- Create a CLI oneliner using openssl to retrieve the certificate of the server facebook.com and to display only it's fingerprint, serial and public key.

echo | openssl s_client -connect wiki.uclllabs.be:443 2>/dev/null | openssl x509 -fingerprint -serial -pubkey -noout- Bob needs to send a text file through an encrypted tunnel to Alice. Both already agreed on a shared secret 'mysecret' using the Diffie Hellman algorithm. Alice wants to display the contents of the file directly on her screen in stead of storing it locally and then opening it. Use a suitable encryption algorithm. The data is sent over a medium which only allows ASCII text. Alice is logged in on debbie and Bob on the virtual machine.

- Make the following directories with a oneliner ~/temp/dir1/dir2/dir3. The solution must be generic: It should work from any location.

mkdir -p ~/temp/dir1/dir2/dir32019 oplossingen labo 0 - Lars Lemmens

Met dank aan de Github van Martijn en natuurlijk Lars Lemmens

LABO 0

Exercise 24

Create 2 files with random text. Then create a third file containing the contents of the two other files

1) echo 'some random text' > file1 2) pwgen -n1 > file2 3) cat file1 file2 > file3

- The pwgen command generates passwords which are designed to be easily memorized by humans, while being as secure as possible.

- -n stands for minimum 1 number AND -1 stands for per line 1 password.

- '>' means overwrite a file

Exercise 25

List all home directories which are open for other users (group or others should have r,w or x rights)

• ls -l /home/LDAP/ | grep -v 'drwx------' | grep -v '^total' | tr -s ' ' | cut -d ' ' -f9 • ls -l /home/LDAP/ | grep -v 'drwx------' | grep -v '^total' | awk '{print $9}' • ls -l /home/LDAP/ | grep -vP '^(drwx------|total)'| awk '{print $9}' • ls -l /home/LDAP/ | awk '$1 !~ /drwx------|total/{print $9}'

- grep prints lines matching a pattern.

- -v stands for inverted match.

- -P stands for perl expression

- ^ matches position just before the first character of the string.

- The tr command replaces all occurrences of a character in a file, and print the result.

- -s replaces each input sequence of a repeated character that is listed in SET1 with a single occurrence of that character

- The command cut removes sections from each line of files

- -d use DELIM instead of TAB for field delimiter

- -f(number) select only these fields

- awk '{print $(number)' prints the field with the matching number

Exercise 26

List all lines in the file /usr/share/dict/dutch containing the string 'rare'

Exercise 27

Only show the columns with filenames and permissions of the files in your homedirectory. (tip: use ls and cut)

• ls -l ~ | grep -v '^total' | tr -s ' ' | cut -d ' ' -f1,9

- grep prints lines matching a pattern.

- -v stands for inverted match.

- The tr command replaces all occurrences of a character in a file, and print the result.

- -s replaces each input sequence of a repeated character that is listed in SET1 with a single occurrence of that character

- The command cut removes sections from each line of files

- -d use DELIM instead of TAB for field delimiter

- -f(number) select only these fields

Exercise 28

Sort the lines from 27 in reverse alphabetical order

• ls -l ~ | grep -v '^total' | tr -s ' ' | cut -d ' ' -f1,9 | sort -r -k2

- grep prints lines matching a pattern.

- -v stands for inverted match.

- The tr command replaces all occurrences of a character in a file, and print the result.

- -s replaces each input sequence of a repeated character that is listed in SET1 with a single occurrence of that character

- The command cut removes sections from each line of files

- -d use DELIM instead of TAB for field delimiter

- -f(number) select only these fields

- The sort command sort lines of text files

- -r reverse the result of comparisons

- -k start a key at POS1 (origin 1), end it at POS2 (default end of line).

Exercise 29

Use the command cal to find out on which day of the week your birthday is in 2050 and write your output to a newly created file

• ncal -m 6 2050 | grep ' 9 ' | cut -d ' ' -f1 > file • cal -N -m 6 2050 | grep ' 9 ' | cut -d ' ' -f1 > file

- The command ncal displays a calendar and the date of Easter

- The command cal displays a calendar and the date of Easter

- -m displays the specified month

- The command cut removes sections from each line of files

- -d use DELIM instead of TAB for field delimiter

- -f(number) select only these fields

- '>' means overwrite a file

Exercise 30

Append the sentence 'THE END' to the file you created in the previous exercise without opening this file in an editor (hence: use a one-liner)

• echo 'THE END' >> file # >> makes a file and saves it

Exercise 31

Create a subdirectory TEST in your homedir. Now create some files in it using this command line (and make sure you understand what happens!)

for foo in `seq 1 9`; do touch "file $RANDOM"; done && touch 'file keep me'

How can you remove all files except the file “file keep me” with just one 'oneliner'"

1) mkdir ~/TEST; cd ~/TEST 2) for foo in {1..9}; do touch "file $RANDOM"; done && touch 'file keep me' • rm file\ [0-9]* • ls file\ [0-9]* | while read file; do rm "$file";done • ls -1 | grep -v 'file keep me' | xargs -d '\n' rm • find . -type f ! -name 'file keep me' -delete

- The for keyword indicates a for loop ==> SYNTAX : for WORD [ in WORDLIST ... ] ; do ACTIONS ; done

- The command touch creates a new empty file(s) or change the times for existing file(s) to current time

- The rm command removes files or directories

- Remove (unlink) the FILE(s)

- The while command continuously executes the list list-2 as long as the last command in the list-1 returns an exit status of zero.

- The command xargs builds and executes command lines from standard input

- -d stands for delimiter ==> This can be used when the input consists of simply newline- separated items, although it is almost always better to design your program to use --null where this is possible.

- The find command searches for files in a directory hierarchy

- -f stands for regular file

- -delete stands for Delete files; true if removal succeeded.

Exercise 32

List the name and permissions of the first 10 directories in /etc.

Sample output: drwxr-xr-x /etc/ drwxr-xr-x /etc/alternatives drwxr-xr-x /etc/apache2 drwxr-xr-x /etc/apache2/conf.d drwxr-xr-x /etc/apache2/mods-available drwxr-xr-x /etc/apache2/mods-enabled drwxr-xr-x /etc/apache2/sites-available drwxr-xr-x /etc/apache2/sites-enabled drwxr-xr-x /etc/apt d rwxr-xr-x /etc/apt/apt.conf.d" • ls -l /etc | head -10 | grep -v '^total' | awk '{print $1 " " $9}'

- The head command prints the first 10 lines of each FILE to standard output. With more than one FILE, precede each with aheader giving the file name. With no FILE, or when FILE is -, read standard input.

- grep prints lines matching a pattern

- -v stands for inverted match.

- awk '{print $(number)' prints the field with the matching number

Exercise 33

Same question as #32, but now also omit all error messages. "

• ls -l /etc 2>/dev/null | head -10 | grep -v '^total' | awk '{print $1 " " $9}'

- 2>/dev/null is used to redirect to a file

- The head command prints the first 10 lines of each FILE to standard output. With more than one FILE, precede each with aheader giving the file name. With no FILE, or when FILE is -, read standard input.

- grep prints lines matching a pattern.

- -v stands for inverted match.

- awk '{print $(number)' prints the field with the matching number

Exercise 34:

List the name and permissions of all files in the /etc directory containing the word 'host' in their name. Do this without the use of the commands grep and/or awk."

• find /etc/ -type f -name '*host*' 2>/dev/null | xargs -d '\n' ls -l # (recursive search) • find /etc/ -maxdepth 1 -type f -name '*host*' 2>/dev/null | xargs -d '\n' ls -l • ls -ld /etc/*host* | tr -s ' ' | cut -d ' ' -f1,9 # (also show files of type directory) • ls -ld /etc/*host* | sed -e '/^d.*/d' | tr -s ' ' | cut -d ' ' -f1,9

- The find command searches for files in a directory hierarchy

- -f stands for regular file

- -name stands for the name

- 2>/dev/null is used to redirect to a file

- The command xargs builds and executes command lines from standard input

- -d stands for delimiter ==> This can be used when the input consists of simply newline- separated items, although it is almost always better to design your program to use --null where this is possible.

- -maxdepth stands for the - levels of directories below the starting point

- The command cut removes sections from each line of files

- -d use DELIM instead of TAB for field delimiter

- -f(number) select only these fields

- The tr command replaces all occurrences of a character in a file, and print the result.

- -s replaces each input sequence of a repeated character that is listed in SET1 with a single occurrence of that character

2019 oplossingen labo 1 - Lars Lemmens

Met dank aan de Github van Martijn en natuurlijk Lars Lemmens

LABO 1

In order to connect to a remote SSH server leia.uclllabs.be in this example, execute the following command

'user:~$' • ssh r1234567@leia.uclllabs.be -p 22345

The client configuration file can make your life easier because default command line options could be specified in this configuration file

Normally you would use the following command to log in to leia

'user:~$' • ssh -p 22345 r1234567@leia.uclllabs.be "FILE: ~/.ssh/config" Host leia HostName leia.uclllabs.be Port 22345 User r1234567

The following command creates an ssh tunnel. Local tcp port CPORT (on your laptop) will be tunneled through GATEWAY to SERVER port

'user:~$' • ssh -f GWUSERNAME@GATEWAY -L CPORT:SERVER:SPORT -N

-

The -f argument instructs the ssh instance to go into the background, and -N instructs it to not launch a shell.

-

The -L argument specifies that the given port on the local (client) host is to be forwarded to the given host and port on the remote side.

Try it yourself: There is a website running - https://darthvader.uclllabs.be/nw2/lab1 which is only accessible from 193.191.177.1. That's the IP address of leia.uclllabs.be.

'user:~$' • ifconfig | grep -B1 inet

- ifconfig configures a network interface

- The grep command grep searches the named input FILEs

- -B NUM prints NUM lines of leading context before matching lines

With this command, you can create an ssh tunnel between server leia.uclllabs.be and the webserver darthvader.uclllabs.be.

'user:~$' • ssh -p 22345 -f r0123456@leia.uclllabs.be -L 10000:darthvader.uclllabs.be:443 -N

- The -p argument shows which port to connect to on the remote host

- The -f argument instructs the ssh instance to go into the background, and -N instructs it to not launch a shell.

- The -L argument specifies that the given port on the local (client) host is to be forwarded to the given host and port on the remote side.

First find the ssh process to close:

'user:~$' • ps fauxw | grep darthvader

- The ps command reports a snapshot of the current processes

- The f argument does a full-format listing

- The a argument selects all processes except both session leaders and processes not associated with a terminal.

- The u argument selects by effective user ID (EUID) or name.

- The x arugment Lift the BSD-style "must have a tty" restriction, which is imposed upon the set of all processes when some BSD-style (without "-") options are used or when the ps personality setting is BSD-like.

- The w argument gives wide output

- grep searches the named input FILEs

Next send a sigterm signal to the correct pid (process identifier) = second column in ps fauxw output

'user:~$' • kill 12345

And if you need to close all running ssh sessions/tunnels use the following command:

'user:~$' • killall ssh

By default kill sends a SIGTERM signal (similar to clicking on the X to close a window (Chrome, Notepad, Gnome-terminal,..). If you need to force close an application, send the SIGKILL signal:

'user:~$' • kill -9 12345 'user:~$' • killall -9 ssh

Use a text based browser on leia to verify the remote website is accessible through the ssh tunnel.

'user:~$' • lynx https://localhost:10000/nw2/lab1-all-but-leia 'user:~$' • curl -k -s https://localhost:10000/nw2/lab1-all-but-leia/ | html2text

- The argument -k instructs curl not to verify the server certificate.

- The argument -s makes curl mute make sure that it doesn't show progress meter or error messages

OpenSSH has built-in support for dynamic port forwarding via the SOCKS proxy protocol. This command turns your SSH client (on your laptop) into a SOCKS proxy server: "

'user:~$' • ssh -f user@GATEWAY -D 10000 -N -p port

- The -f argument instructs the ssh instance to go into the background, and -N instructs it to not launch a shell.

- The -p argument shows which port to connect to on the remote host

- The -D argument specifies a local “dynamic” application-level port forwarding

There are 3 different levels of debug modes that can help troubleshooting issues. With the -v option SSH prints debugging messages about its progress.

This is helpful in debugging connection, authentication, and configuration problems. Multiple -v options increase the verbosity. Maximum verbosity is three levels deep.

'user:~$' • ssh leia -v 'user:~$' • ssh leia -vv 'user:~$' • ssh leia -vvv

This command will aid you in finding an available tcp port: "

'user:~$' • netstat -lnt | grep -oP ':\K[^:][0-9]+' | sort -un

- The command netstat prints network connections, routing tables, interface statistics, masquerade connections, and multicast memberships

- The -l shows only listening sockets.

- The -n shows numerical addresses instead of trying to determine symbolic host, port or user names.

- The -t argument shows only TCP ports

- The command grep searches for PATTERNS in each FILE.

- The -o argument prints only the matched (non-empty) parts of a matching line, with each such part on a separate output line.

- The -p argument Interpret I as Perl-compatible regular expressions (PCREs).

- : matches the character : literally (case sensitive)

- \K resets the starting point of the reported match.

- [^:] matches a single character not present in the list below

- [0-9] matches a single character present in the list below

- '+' matches the previous token between one and unlimited times, as many times as possible, giving back as needed (greedy)

- The command sort sorts lines of text files

- The -u argument output only the first of an equal run

- The -n argument compares according to string numerical value

For instance, we can scan all ports up to 1000 by issuing this command:

'user:~$' • nc -vz leia.uclllabs.be 1-1000

- The command nc is a TCP/IP swiss army knife

- The -v argument is for verbose

- The -z argument is for zero-I/O mode [used for scanning]

"Messages returned by Netcat are sent to standard error. You can send the standard error messages to standard out, which will allow filtering the results. Stderr can be redirected to stdout via the 2>&1 bash syntax. Then use grep to filter

Alternatively you could use |& as a shorthand for 2>&1 |. "

'user:~$' • nc -z -n -v 193.191.177.1 1-1000 2>&1 | grep succeeded 'user:~$' • nc -z -n -v 193.191.177.1 1-1000 &| grep succeeded

- The command nc is a TCP/IP swiss army knife

- The -z argument is for zero-I/O mode [used for scanning]

- The -v argument is for verbose

- The -v argument is used for short version

Netcat is a very slow TCP port scanner as it will wait for a TCP timeout for every port it tries. Add option -w 1 to increase scanning speed, and execute this command on leia to circumvent slowdown due to firewalled ports.

Netcat isn't designed to scan for open ports, it's functionality is very limited. If you need to scan for open ports, use a real portscanner like Nmap"

'user:~$' • nmap -p1-1000 193.191.177.1

- The command nmap is a network exploration tool and security / port scanner

- The -p argument specifies which ports you want to scan

Once again, you need to choose one end of the connection to listen for connections.

However, instead of printing information onto the screen, you will place all information straight into a file

'user:~$' • nc -l -p 10000 > received_file

- The command nc is a TCP/IP swiss army knife

- The -l argument is used as listening mode

- The -p argument specifies which ports you want to scan

- The > overwrites a file

On the second computer, create a simple text file by typing: "

'user:~$' • echo "Hello, this is a file" > original_file

You can now use this file as an input for the Netcat connection you will establish to the remote listening computer.

The file will be transmitted just as if you had typed it interactively: "

'user:~$' • nc -l -p 10000 < original_file

On the receiving end, you can anticipate a file coming over that will need to be unzipped and extracted by typing: "

'user:~$' • nc -l -p 10000 | tar xzvf -

- The command nc is a TCP/IP swiss army knife

- The -l argument is used as listening mode

- The -p argument specifies which ports you want to scan

- The tar command is a GNU version of the tar archiving utility

- The -x argument extracts files from an archive

- The -z argument unzips the file

- The -v argument is for verbose

- The -f argument uses archive file

- The ending dash (-) means that tar will operate on standard input, which is being piped from Netcat across the network when a connection is made.

On the side with the directory contents you want to transfer, you can pack them into a tarball and then send them to the remote computer through Netcat:

'user:~$' • tar -czf - * | nc leia.uclllabs.be 10000

- The tar command is a GNU version of the tar archiving utility

- The -c argument creates a new archive

- The -z argument unzips the file

- The -f argument uses archive file

- The command nc is a TCP/IP swiss army knife

In the following example, we create a full backup of our home directory on leia (all files and folders) using tar - Netcat method.

Execute this on leia: "

'user:~$' • tar -cz ~ | nc -l -p 10000

- The tar command is a GNU version of the tar archiving utility

- The -c argument creates a new archive

- The -z argument unzips the file

- The command nc is a TCP/IP swiss army knife

- The -l argument is used as listening mode

- The -p argument specifies which ports you want to scan

And this on your laptop (the machine receiving backups):

'user:~$' • cd /path/to/where_I_want_to_store_my_backup 'user:~$' • nc leia.uclllabs.be 10000 | tar -xzf -

- The command nc is a TCP/IP swiss army knife

- The tar command is a GNU version of the tar archiving utility

- The -x argument extracts files from an archive

- The -z argument unzips the file

- The -f argument uses archive file w

This is just one example of transferring more complex data from one computer to another. Another common idea is to use the dd command to image a disk on one side and transfer it to a remote computer.

'user@leia:~$' • tar -cz ~ | pv | nc -l -p 10000 'user@laptop:~$' • nc leia.uclllabs.be 10000 | pv > backup.tar.gz

- The tar command is a GNU version of the tar archiving utility

- The command nc is a TCP/IP swiss army knife

- The -c argument creates a new archive

- The pv command monitors the progress of data through a pipe

- The -z argument unzips the file

- The > argument overwrites the file

- The pv command monitors the progress of data through a pipe

- The command nc is a TCP/IP swiss army knife

- The -l argument is used as listening mode

- The -p argument specifies which ports you want to scan

'user@leia:~$' • tar -cz ~ | pv | nc '-N' -l -p 10000 'user@laptop:~$' • nc -d leia.uclllabs.be 10000 | pv > backup.tar.gz

- The tar command is a GNU version of the tar archiving utility

- The command nc is a TCP/IP swiss army knife

- The -c argument creates a new archive

- The -d argument makes sure that it does not attempt to read from stdin.

- The -z argument unzips the file

'user@laptop:~$' • nc leia.uclllabs.be 10000 </dev/null | pv | tar xzf -

- The pv command monitors the progress of data through a pipe

- The -N argument shuts the network socket down after EOF on the input

- The -l argument is used as listening mode

- The -p argument specifies which ports you want to scan

- /dev/null is for error log

Exercise 1:

How do you verify if the packages openssh-server and openssh-client are installed on your Debian system? (Hint: dpkg -l ...)"

'user:~$' • dpkg -l openssh-server 'user:~$' • dpkg -l openssh-client

- The argument -l is used for list

Exercise 2:

How do you verify if the openssh-server is running?

'user:~$' • systemctl status ssh

Exercise 3:

How to check which port is used by the SSH server daemon? (Hint: netstat, ss or lsof)

'root #' • netstat -lntp | grep sshd 'root #' • ss -lntp | grep sshd 'root #' • lsof -i tcp | awk '$1=="sshd" && $10=="(LISTEN)" {print $9}' | cut -d ':' -f2 | sort -u

- The netstat command prints network connections, routing tables, interface statistics, masquerade connections, and multicast memberships

- The -l argument is used as listening mode

- The -n argument shows numerical addresses instead of trying to determine symbolic host, port or user names.

- The -p argument shows the PID and name of the program to which each socket belongs

- The grep command prints lines matching a pattern

- The ss command is another utility to investigate sockets

- The lsof command lists open files

- The -i argument selects the listing of files any of whose Internet address matches the address specified in i.

- The awk command is used for pattern scanning and processing language

- The cut command removes sections from each line of files

- The -d argument use DELIM instead of TAB for field delimiter

- The -f argument selects only these fields

- The sort command sort lines of text files

- The -u argument outputs only the first of an equal run

Exercise 4:

How do you disconnect from a remote SSH session?

'user:~$' • exit 'user:~$' • logout 'user:~$' • <CTRL>+d

Exercise 5:

Is there a config file for the OpenSSH server? If so, where is it located in the file system tree?

Yes: '/etc/ssh/sshd_config'

Exercise 6:

Create and demonstrate a simple web server with Netcat.

'user:~$' • while true; do { echo -e "HTTP/1.1 200 OK\r\n$(date)\r\n\r\n<h1>hello world from $(hostname) on $(date)</h1>" | nc -vl -p 10000; } done

- The while command The while command continuously executes the list list-2 as long as the last command in the list list-1 returns an exit status of zero.

- The echo command displays a line of text

- The -e argument enables interpretation of backslash escapes

- The command nc is a TCP/IP swiss army knife

- The -v argument uses verbose

- The -l argument is used for listen mode, for inbound connects

- The -p argument is used for local port number

2019 oplossingen labo 2 - Lars Lemmens

Met dank aan de Github van Martijn en natuurlijk Lars Lemmens

LABO 2

What is the IP address of your computer?

What is the status code returned from the server to your browser?

When was the HTML file that you are retrieving last modified on the server?

'user:~$' • echo -ne 'HEAD /HTTP-Wireshark-file1.html HTTP/1.1\r\nHost: virtualhostname.x.cnw2.uclllabs.be\r\n\r\n' | nc localhost 80 | grep 'Last-Modified:' 'user:~$' • tshark -r http.pcapng -Y http -T fields -e http.last_modified

- The -n argument does not output the trailing newline

- The -e argument enables interpretation of backslash escapes

- The nc command is a TCP/IP swiss army knife

- The -r argument reads the packet date from infile

- The -Y command captures the link type

- The -e argument (in tshark command) adds a field to the list of fields to display if -T fields is selected

How many bytes of content are being returned to your browser?

What software and version is the web server running?

'user:~$' • tshark -r http.pcapng -Y http.server -T fields -e ip.src -e http.server | sort -u

- The -r argument reads the packet date from infile

- The -Y argument captures the link type

- The -T argument sets the format of the output when viewing decoded packet data.

- The -e argument (in tshark command) adds a field to the list of fields to display if -T fields is selected

- The sort command sorts lines of text files

- The -u argument output only the first of an equal run

Explain in detail the above tshark command.

What TCP ports are in use at the client and the server during your browsing session?

'user:~$' • tshark -r http.pcapng -Y http -T fields -e tcp.port | sort -u

- The -r argument reads the packet date from infile

- The -Y argument captures the link type

- The -T argument sets the format of the output when viewing decoded packet data.

- The -e argument (in tshark command) adds a field to the list of fields to display if -T fields is selected

- The sort command sorts lines of text files

- The -u argument output only the first of an equal run

Exercise 1:

Which HTTP method was used the most during the entire browsing session?

'user:~$' • tshark -r http.pcapng -Y http.request.method -T fields -e http.request.method | sort | uniq -c | head -1 | awk '{print $2}' 'user:~$' • tshark -r http.pcapng -Y http.request.method -T fields -e http.request.method | sort | uniq -c | awk 'NR=1{print $2}'

- The tshark command dumps and analyzes network traffic

- The -r argument reads the packet date from infile

- The -T argument sets the format of the output when viewing decoded packet data.

- The -e argument (in tshark command) adds a field to the list of fields to display if -T fields is selected

- The sort command sorts lines of text files

- The uniq command reports or omits repeated lines

- The -c argument prefixes lines by the number of occurences

- The head command shows output for only the first part of files

- The awk command is used for pattern scanning and processing language

In case you would like to automate this: With tshark and a Bash loop"

'user:~$' • tshark -r http.pcapng -Y 'http.request.method==GET' -T fields -e tcp.srcport | sort -u | while read PORT;do tshark -r http.pcapng -Y "tcp.dstport==$PORT && http.server contains Apache" -T fields -e ip.src;done | sort -u

- The tshark command dumps and analyzes network traffic

- The -r argument reads the packet date from infile

- The -T argument sets the format of the output when viewing decoded packet data.

- The -e argument (in tshark command) adds a field to the list of fields to display if -T fields is selected

- The sort command sorts lines of text files

- The -u argument output only the first of an equal run

- The -Y command captures the link type

Exercise 2:

How many HTTP GET request messages did your browser send?

'user:~$' • tshark -r http.pcapng -Y http.request.method==GET | wc -l

- The tshark command dumps and analyzes network traffic

- The -r argument reads the packet date from infile

- The wc command prints a newline, word, and byte counts for each file

- The -l argument prints the newline counts

To which Internet addresses were these GET requests sent?

'user:~$' • tshark -r http.pcapng -Y http.request.method==GET -T fields -e ip.dst | sort -u

- The tshark command dumps and analyzes network traffic

- The -r argument reads the packet date from infile

- The -Y command captures the link type

- The -T argument sets the format of the output when viewing decoded packet data.

- The -e argument (in tshark command) adds a field to the list of fields to display if -T fields is selected

- The sort command sorts lines of text files

- The -u argument output only the first of an equal run

Exercise 5:

Use Netcat to download these images. check the echo -ne options or use printf. If needed, slow down netcat with option -i. The image part in the HTTP stream starts after a blank line.

'user:~$' • echo -ne "GET /nw2/images/image1.jpg HTTP/1.1\r\nHost: darthvader.uclllabs.be\r\n\r\n" |\ nc darthvader.uclllabs.be 80 | sed '1,/^\r/d' > image1.jpg 'user:~$' • echo -ne "GET /nw2/images/image1.jpg HTTP/1.1\r\nHost: darthvader.uclllabs.be\r\n\r\n" |\ nc darthvader.uclllabs.be 80 | grep -A9999999999999999 -B0 -Pa 'JFIF' > image1.jpg

- The -n argument does not output the trailing newline

- The -e argument enables interpretation of backslash escapes

- The sed command is a stream editor for filtering and transforming text

- The nc command is a TCP/IP swiss army knife

- The -A argument prints NUM lines of trailing context after matching lines.

- The -B argument interprets PATTERN as a Perl regular expression (PCRE, see below).

- The -a argument processes a binary file as if it were text; this is equivalent to the --binary-files=text option.

Exercise 7:

Use httpie, a cURL-like tool for humans to inspect the various HTTP headers in request and responses. Connect to various websites and explain the use of the HTTP headers.

'user:~$' • http -v -a Rey:StarWars http://darthvader.uclllabs.be/nw2/private/

- The -v argument is for verbose

Exercise 8:

A simulated phone is running at http://darthvader.uclllabs.be/nw2/phone/. Create a oneliner to bruteforce the pincode. Tip: pincode range: 1200-1300

'user:~$' • for foo in {1200..1300}; do if wget -q --http-user='admin' --http-password=$foo http://darthvader.uclllabs.be/nw2/phone; then echo $foo;break;fi;done

- The wget command is the non-interactive network downloader

- The -q argument turns of the wget's output

- The --http-user AND --http-password specifies the username and the password on a http server

Exercise 9:

"Put the following text.txt on your web server. This text contains the string Goed bezig :-)

Write an HTTP request by using the Range header so your web server will only return this exact string 'Goed bezig :-)'. Try to do this by only using netcat

'user:~$' • curl http://your.server.name/output.txt -i -H "Range: bytes=1-" 'user:~$' • echo -ne "GET /output.txt HTTP/1.1\r\nHost: your.server.name\r\nRange: bytes=1-\r\n\r\n" | nc your.server.name 80

- The curl command is used to transfer a URL

- The -i argument includes the HTTP-header in the output

- The -H argument is used as a extra header to use when getting a web page

- The nc command is a TCP/IP swiss army knife

- The -n argument does not output the trailing newline

- The -e argument enables interpretation of backslash escapes

Exercise 10:

This can be accomplished by sending the output of tshark or tcpdump to STDOUT instead of a regular file. Direct this STDOUT stream to Wireshark running on your local computer.

'root #' • ssh myserver.X.cnw2.uclllabs.be tcpdump -nli eth0 not tcp port 22345 -s0 -w - | wireshark -nki - 'root #' • ssh myserver.X.cnw2.uclllabs.be 'tshark -nli eth0 -f "not tcp port 22345" -s0 -w -' | wireshark -nki -

- The ssh command is a remote login program

- The -n argument redirects stdin from /dev/null (actually, prevents reading from stdin).

- The -l argument specifies the user to log in as on the remote machine.

- The -i argument selects a file from which the identity (private key) for public key authentication is read.

- The -s argument may be used to request invocation of a subsystem on the remote system

- The -w argument Requests tunnel device forwarding with the specified tun(4) devices between the client (local_tun) and the server (remote_tun).

- The -n argument disables network object name resolution (such as hostname, TCP and UDP port names), the -N flag might override this one.

- The -k argument starts the capture session immediately.

- The -i argument sets the name of the network interface or pipe to use for live packet capture.

- The -f argument (in tshark command) sets the capture filter expression

Exercise 11:

Capture some HTTP traffic while browsing several websites and save it to the file http.pcapng.

You can also use the test capture in /home/logs on leia. create a CLI oneliner which parses the captured file http.pcapng and displays all HTTP server strings which do not contain Apache.

Only the commands tshark and sort are allowed.

'user:~$' • tshark -r http.pcapng -Y 'http.server && !(http.server contains Apache)' -T fields -e http.server | sort -u

- The -r argument reads the packet date from infile

- The -Y command captures the link type

- The -T argument sets the format of the output when viewing decoded packet data.

- The -e argument (in tshark command) adds a field to the list of fields to display if -T fields is selected

- The sort command sorts lines of text files

- The -u argument output only the first of an equal run

Exercise 12:

This exercise is a small variation of the previous one. Count and sort all HTTP server strings which do not contain Apache in HTTP responses on your GET requests.

'user:~$' • tshark -r http.pcapng -Y '!(http.request.method==GET)' -T fields -e tcp.srcport | sort -u | while read PORT;do tshark -r http.pcapng -Y "tcp.dstport==$PORT && http.server && !(http.server contains Apache)" -T fields -e http.server;done | sort | uniq -c | sort -rn

- The tshark command dumps and analyzes network traffic

- The -r argument reads the packet date from infile

- The -Y command captures the link type

- The -e argument (in tshark command) adds a field to the list of fields to display if -T fields is selected

- The sort command sorts lines of text files

- The -u argument output only the first of an equal run

- The -T argument sets the format of the output when viewing decoded packet data.

- The uniq command reports or omits repeated lines

- The -c command prefixes lines by the number of occurrences

- The -r argument (in sort command) reverses the results of comparisons

- The -n compare according to string numerical value

2019 oplossingen labo 3 - Lars Lemmens

Met dank aan de Github van Martijn en natuurlijk Lars Lemmens

Labo 3

Match one or more d characters: d dd ddd dddd "

'user@:~$' • grep -P 'd+' file 'user@:~$' • cat file | grep -P 'd+'

- d matches the character d literally (case sensitive)

- The grep command prints lines matching a pattern

- The -P argument interprets PATTERN as a Perl regular expression

Color and colour are different spellings of the same word.

Color is the preferred spelling in American English, and colour is preferred in all other main varieties of English. The following regex matches both. "

'user@:~$' • grep -P 'colou?r' file

- colo matches the characters colo literally (case sensitive)

- u matches the character u literally (case sensitive)

- ? matches the previous token between zero and one times, as many times as possible, giving back as needed (greedy)

- r matches the characters r literally (case sensitive)

Match wh following by one, two or three e character: 'whe whee wheee'

'user@:~$' • grep -P 'whe{1,3}' file

- The grep command prints lines matching a pattern

- The -P argument interprets PATTERN as a Perl regular expression

- whe matches the characters whe literally (case sensitive)

- {1,3} matches the previous token between 1 and 3 times, as many times as possible, giving back as needed (greedy)

Match either gray or grey

'user@:~$' • grep -P '{gray|grey}' file

- The grep command prints lines matching a pattern

- The -P argument interprets PATTERN as a Perl regular expression

- '{gray|grey}' must match gray or gray

Let's say you want to match a text like !abc! or !123!. Only these two are possible, and you want to capture the abc or 123.

'user@:~$' • grep -P '!(abc|123)!' file

- The grep command prints lines matching a pattern

- The -P argument interprets PATTERN as a Perl regular expression

- '{gray|grey}' must match !abc! or !123!

Search /usr/share/dict/dutch for all words which end in 'vuur', without matching the word 'vuur' itself.

'user@:~$' • grep -P '^.+vuur$' /usr/share/dict/dutch

- ^ asserts position at start of a line

- . matches any character (except for line terminators)

- matches the previous token between one and unlimited times, as many times as possible, giving back as needed (greedy)

- vuur matches the characters vuur literally

List all words which contain 32 or more letters.

user@:~$' • grep -P '^.{32}$' /usr/share/dict/dutch

- ^ asserts position at start of a line

- . matches any character (except for line terminators)

- {32} matches the previous token exactly 32 times

- $ asserts position at the end of a line

List all words starting with the letter 'b', ending with the letter 'l' which are exactly 4 letters long. Capitalize the output

'user@:~$' • grep -E '^b.{2}l$' /usr/share/dict/dutch | tr [:lower:] [:upper:] 'user@:~$' • perl -ne 'print uc if /^b.{2}l$/' /usr/share/dict/dutch

- ^ asserts position at start of a line

- b matches the character b literally (case sensitive)

- . matches any character (except for line terminators)

- {2} matches the previous token exactly 2 times

- l matches the character l literally (case sensitive)

- $ asserts position at the end of a line

- The perl command is how to execute the Perl interpreter

- The -n argument causes Perl to assume the following loop around your program, which makes it iterate over filename arguments somewhat like sed -n or awk:

- The -e argument may be used to enter one line of program.

List all palindromes with exactly 4 characters

```

'user@:~$' • grep -P '^([A-Za-z])([A-Za-z])\2\1$' /usr/share/dict/dutch

'user@:~$' • perl -lne 'print if $_ eq reverse && length($_) eq 4' /usr/share/dict/dutch

```

- A-Z matches a single character in the range between A and Z (case sensitive)

- a-z matches a single character in the range between a and z (case sensitive)

- \2 matches the same text as most recently matched by the 2nd capturing group

- \1 matches the same text as most recently matched by the 1st capturing group

- $ asserts position at the end of a line

Exercise 1:

List all words out of the file /usr/share/dict/dutch which contain 4 or 5 consecutive vowels.

```

'user@:~$' • cat /usr/share/dict/dutch | grep -P '[aeiou]{4,5}'

```

- aeiou matches a single character in the list aeiou (case sensitive)

- {4,5} matches the previous token between 4 and 5 times, as many times as possible, giving back as needed (greedy)

Exercise 2: