TI Fase 1 (oud)

Hieronder vind je elk vak in Fase 1 van Toegepaste Informatica tot 2022

- Algoritmisch denken

- 2011 januari examen

- 2012 januari examen

- 2014 januari examen

- 2015 januari examen

- 2017 januari examen

- 2019 juni examen

- 2020 augustus examen

- 2020 januari examen

- Algoritmisch denken 2

- Beginselen van objectgericht programmeren

- 2008 januari examen

- 2012 januari examen

- 2014 januari examen

- 2015 januari examen

- 2016 januari examen

- 2017 januari examen

- 2019 januari examen

- 2020 januari examen

- Algemene tips

- Samenvatting Pieter Van der Elst

- Besturingssystemen 1

- 2008 samenvatting David Machiels

- 2010 herhalingsvragen boek Stallings

- 2010 juni examen

- 2010 samenvatting van Onbekend

- 2011 juni examen

- 2012 augustus examen

- 2012 juni examen

- 2013 augustus examen

- 2013 Juni examen

- 2014 juni examen

- 2015 Juni examen

- 2016 juni examen

- 2017 augustus examen

- 2019 FAT 16 oplossingen

- 2019 juni examen

- 2020 augustus examen

- 2020 handige scripts - ISW

- 2020 januari examen

- 2020 juni examen

- 2020 PE

- FAT 16 berekenen

- Bomen en grafen

- Business process management

- Computernetwerken 1

- 2009 juni examen

- 2010 juni examen

- 2011 augustus examen

- 2011 juni examen

- 2012 augustus examen

- 2012 juni examen

- 2013 juni examen

- 2014 juni examen

- 2015 juni examen

- 2017 januari examen

- 2019 DNS taak

- 2019 januari examen

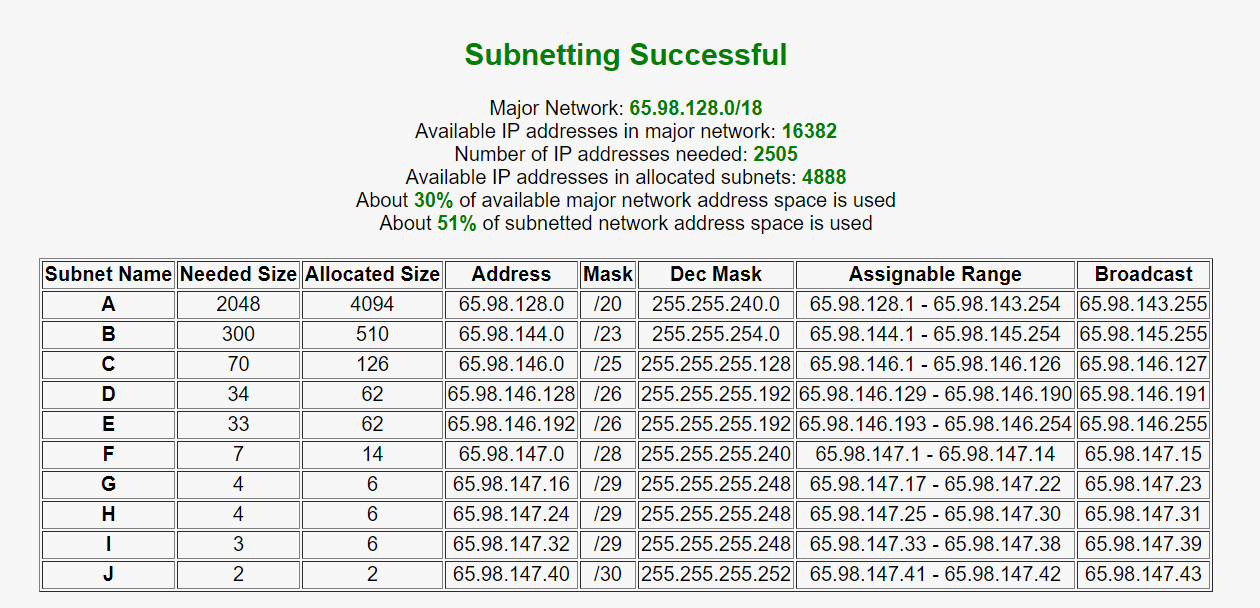

- 2019 Packet Tracer VLSM info

- 2019 samenvatting - Axel Hamelryck

- 2020 augustus examen

- 2020 januari examen

- 2020 samenvatting - Lars Lemmens

- Computernetwerken 2

- 2009 januari examen

- 2010 augustus examen

- 2010 januari examen

- 2011 augustus examen

- 2011 januari examen

- 2012 augustus examen

- 2012 januari examen

- 2013 augustus examen

- 2013 januari examen

- 2013-2014 samenvatting - Filip Scheir

- 2014 augustus examen

- 2014 januari examen

- 2015 augustus examen

- 2016 januari examen

- 2017 juni examen

- 2018 juni examen

- 2019 extra oefeningen + oplossingen - Lars, Martijn, Jonas

- 2019 juni examen

- 2019 oplossingen labo 0 - Lars Lemmens

- 2019 oplossingen labo 1 - Lars Lemmens

- 2019 oplossingen labo 2 - Lars Lemmens

- 2019 oplossingen labo 3 - Lars Lemmens

- 2019 oplossingen labo 4 - Lars Lemmens

- 2019 oplossingen labo 5 - Lars Lemmens

- 2019 oplossingen labo 6 - Lars Lemmens

- 2019 oplossingen labo tussentest - Lars Lemmens

- 2019 oplossingen Testexamen - Lars Lemmens

- 2019 samenvatting - Lars Lemmens

- 2020 juni examen

- 2020 juni examen - versie 2

- 2021 juni examen

- Algemeen

- Computersystemen

- 2007 oktober examen

- 2009 januari examen

- 2010 januari examen

- 2010 samenvatting commando's - Mattias

- 2011 januari examen

- 2012 januari examen

- 2013 januari examen

- 2015 januari examen

- 2017 januari examen

- 2018 januari examen

- 2018 oefeningen hoofdstuk 3 rijen oplossingen

- 2018 oefeningen hoofdstuk 4 de stapel oplossingen

- 2019 oplossingen oefeningen

- 2019 samenvatting - Axel Hamelryck

- 2020 augustus examen

- 2020 januari examen

- 2021 januari examen

- Algemeen

- Assembly testomgeving

- Databanken - dataquerying

- OO programmeren

- 2010 juni examen

- 2011 augustus examen

- 2011 juni examen

- 2016 juni examen

- 2017 samenvatting

- 2019 oplossingen alle labo's - Martijn Meeldijk

- 2020 juni examen

- Algemeen

- Probleemoplossend denken

- 2009 januari examen

- 2010 januari examen

- 2011 januari examen

- 2011 juni examen

- 2012 januari examen

- 2013 januari examen

- 2014 januari examen

- 2017 januari examen

- 2020 augustus examen

- 2020 januari examen

- 2020 oefeningen - Sigfried Seldeslachts

- 2020 januari examen

- Scripttalen

- 2010 juni examen

- 2011 juni examen

- 2012 juni examen

- 2013 juni examen

- 2018 juni examen

- 2020 augustus examen

- 2020 juni examen

- 2021 januari examen

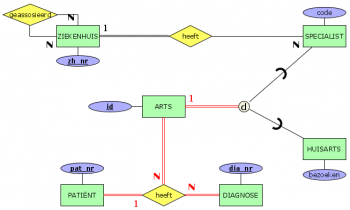

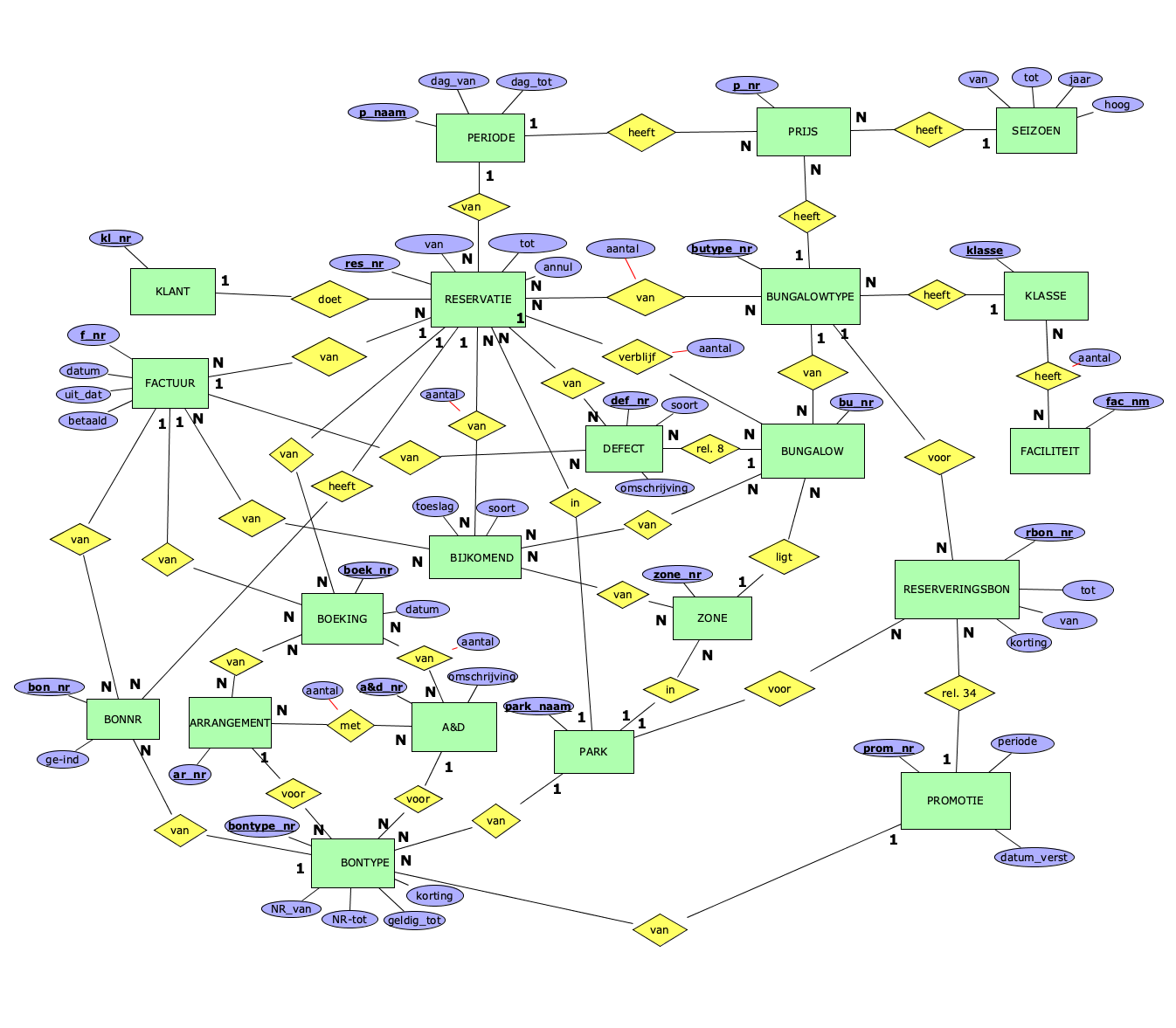

- Technieken van datamodellering

- 2017 januari examen

- 2019 januari examen

- 2020 januari examen

- Algemeen

- Bungalowpark voorbeeldoplossing

- Webontwikkeling 1

- Webontwikkeling 2

Algoritmisch denken

2011 januari examen

- Je kreeg een robotprog code en 3 verschillende plattegronden. Je moest de weg van het robotje + zijn eindplaats en richting aangeven. Ook werden er sommige vakjes "gemarkeerd".

- Van een code kunnen afleiden wat voor soort algoritme het is (Bubblesort, Quicksort,...). De code was dan nog niet 'optimaal' en er moesten nog kleine verbeteringen aan worden gebracht. Ook moest je hierbij de complexiteit uitleggen ervan.

- Zelf een programma schrijven (Je had 25 leerlingen, 6 vakken, elk vak onthoud het grootste cijfer en hoe vaak deze persoon al dit vak had gehad. De leerkracht moest simpel een punt kunnen ingeven voor een vak en jouw programma moest dit dan wegschrijven in een array. Het 2de programma moest uit de array's lezen en een output tonen.

Alternatieve versie:

- Vrij eenvoudige pseudocode om twee-dimensionaal array te bewerken. Lees de vraag goed na, er zaten addertjes in. - Rij van cijfers analyseren, kijken welk sorteeralgoritme het is, en dan het algoritme uitschrijven in pseudocode. - Robotprog: code volgen en voor drie plattegronden zeggen waar de robot staat, in welke richting, of hij crasht en op hoeveel een teller staat.

2012 januari examen

1ste vraag: je hebt een computerlokaal met maximaal 27 pcs, die hebben allemaal een nummer. Je moet 4 methoden schrijven: -voegPcToe -verwijderPc -isPcAanwezig -hoeveelPcsAanwezig

2de vraag: je krijgt een ongesorteerde rij van 5 elementen en je moet daar bubble sort op toepassen. Je krijgt daar een tabel bij waar je stap per stap moet tonen welke elementen je verwisselt. je moet dan op de gesorteerde rij binair zoeken toepassen

Andere mogelijkheid:

Je moet een briefje trekken met daar de naam van één sorteeralgoritme op. Die moet je dan mondeling uitleggen aan de hand van een aantal speelkaarten. Je moet ook de complexiteit van het sorteeralgoritme kunnen geven.

3de vraag: schrijf mbv het stappenplan dat als bijlage zit de volgende methode. Doe enkel de eerste 4 stappen van het stappenplan

4de vraag: test volgende methode: een methode die het gemiddelde berekent. Die klopt helemaal niet, er staat bijvoorbeeld "for(int i=0;i<=rij.length;i++){" en die <= is dus fout. Dan moet je die fouten ook nog verbeteren

Met mevrouw Lens

1ste vraag

Je krijgt de volgende opgave 'Je moet een programma maken voor een klant. De bedoeling is dat je een boodschappenlijstje maakt.' Leg uit hoe je dit maakt en maak de java functie om producten aan dit lijstje toe te voegen. Vervolgens krijg je een array van goederen met de winkel waar ze het goedkoopst zijn. Schrijf de java code van hoe je een boodschappenlijstje kan genereren per winkel. De functie moet als parameters de arraylist van opgave 1 en de naam van de winkel krijgen. De retourwaarde is de gemaakte arraylist.

2de vraag

Je krijgt een array. Leg uit wat bucket sort doet, stap voor stap en geef de verschillende stappen in de array. Vervolgens, leg uit: binair zoeken. In hoeveel stappen vind met het gevraagde getal en pas dit weer toe op de array.

3de vraag

Zelfde als hierboven.

4de vraag

Je krijgt een volledige functie, leg stap voor stap uit wat deze doet en geef per stap een paar testgetallen zodat de leerkracht kan zien dat je deze begrijpt.

2014 januari examen

Marina Lens

1. Mondeling

Een bepaald zoek/sort algorithme uitleggen:

- selection sort + lineair/binair zoeken

- insertion sort

- bubble sort + optimilisaties

- merge sort

- quick sort

--> Je krijgt een aantal speelkaarten, deze gebruik je om te tonen hoe het sortalgorithme werkt. Dan moet je vragen over de code beantwoorden (code wordt NIET gegeven), en uiteindelijk iets kort zeggen over de complexiteit van dit Algorithme (bvb. C van Bubble Sort = n^2, waarom? omdat je een for lus binnen een andere for lus hebt - dat is voldoende uitleg voor Mvr. Lens).

2. Schriftelijk

1. Datastructuren

Vraag: Je moet een foto album aanmaken. Een foto album bestaat uit max. 50 mappen, met in elke map max. 250 foto's. Je moet van iedere map de naam bijhouden, bvb. "Barcelona". Je kunt geen 2 of meer mappen hebben met dezelfde naam. Voor elke foto moet je de naam (bvb. "Barcelona Strand 1") bijhouden, en de grootte ervan in KB. Ook hierbij mogen er geen 2 foto's zijn met dezelfde naam.

--> Teken de datastructuren en declareer ze in Javascript.

Mogelijke Oplossing:

var namen = new Array(50);

var inhouden = new Array(50);

for (var i = 0; i < inhouden.length; i++){

......inhouden[i] = new Array(250);

......for(var j = 0; j < inhouden[i].length; j++){

............inhouden[i][j] = new Array(2);

......}

}

var mappen = [namen,inhouden]

2. Functies

A. Vraag: Schrijf de functie om, gegeven de naam (bvb. "strand") en grootte (bvb. "56" //kb) van een foto en de naam van een map, deze foto toe te voegen aan deze map. Indien deze map niet bestaat moet deze worden aangemaakt. Deze functie moet true of false returnen (true = gelukt, false = niet gelukt). Schrijf alle functionaliteiten hiervoor op.

Mogelijke Strategie?

function vindMapIndex(mapNaam){

// gegeven de naam van een map, return index; als deze map niet bestaat, return index -1}

function vindLegeFotoIndex(mapIndex){

// gegeven het index van een map, return de eerste index in de map waar nog geen foto staat; indien de map vol is (= geen lege indexen), return -1}

function voegMapToe(mapNaam){

//gegeven mapNaam en indien vindMapIndex(mapNaam)==-1 (dus map bestaat nog niet), maak nieuwe map op eerst volgende lege plaats (gemakkelijkst is om deze lege plaats te vinden door in de rij van namen te kijken waar eerste "undefined" staat)

//returned index van deze nieuwe map}

function voegFotoToe(mapNaam,fotoNaam,aantalKB){ //hoofdfunctie voor deze vraag

...var toegevoegd = false;

...var mapIndex = vindMapIndex(mapNaam);

...if (mapIndex==-1 /*map bestaat niet*/) mapIndex=voegMapToe(mapNaam); //maakt nieuwe map en bewaar index

...if(mapIndex!=-1){

......var fotoIndex = vindLegeFotoIndex(mapIndex);

......if(fotoIndex!=-1){

.........inhouden[mapIndex][fotoIndex][0] = fotoNaam;

.........inhouden[mapIndex][fotoIndex][1] = aantalKB;}

.........toegevoegd = true; //foto is toegevoegd

......}

...}

...return toegevoegd;

}

B. Vraag: Maak een functie die een rij terug geeft met daarin de naam van iedere map en de totale grootte van ieder van deze mappen. Simpel? Neen, want er is een "catch": De rij moet gesorteerd zijn op grootte van map, van kleinste naar grootste. Dus eerste map in deze rij moet de kleinste zijn, 2de de 2de kleinste, etc.. Maak alle functionaliteiten die hierbij nodig zijn.

Mogelijke strategie?

1. Een functie maken die een nieuwe rij returned met daarin de grootte van map 1, map 2, map 3, ... map 50.

De indexen hiervan moeten hetzelfde zijn als de indexen van de namen van de mappen.

Vb. nieuweRij = [505,550,612,65]

Als je namen rij ["Barcelona","Madrid","Spanje","Strand"] is, dan komt 505 overeen met de map "Barcelona", 550 met "Madrid" etc..

2. Maak een aangepaste sort functie (bvb. bubbleSort) die twee rijen als parameters mee neemt. Dit is eenvoudiger dan het klint. De sort vergelijkt alleen de groottes enz. van de grootte rij, het enig dat je moet bijvoegen is dat wanneer dit algorithme een rij hersorteerd (dus rij1[i] naar rij1[j] beweegt bvb.), dat hij ook de namen rij hersorteerd. Uiteindelijk krijg je de namen hersorteerd volgens de grootte van iedere map (deze grootte rij is dan natuurlijk ook gesorted).

3. Maak de hoofdfunctie voor deze vraag die een 2D rij maakt. Eerste D is de namenrij (die gesorteerd wordt met ons aangepaste sort algorithme) en de tweede D is de rij met groottes van deze mappen (die ook gesorteerd is door ons sort algorithme). LET OP: Deze nieuwe rij moet maar evenlang zijn als het aantal mappen die in gebruik zijn, dus niet alle 50 max. aantal mappen (var aantalMappen = vindLegeMapIndex() //aparte functie die gewoon in namen rij kijkt en de eerste lege index ('undefined') teruggeeft).

C. Vraag: Maak een functie die, gegeven n en m, een rij terug geeft met daarin een collage van n*m foto's. Deze collage bestaat uit willekeurige foto's uit willekeurige mappen. Wel bevat het geen 2 dezelfde foto's. Deze collage is een rij die bestaat uit strings. Een string moet er bvb. als volgt uitzien, "Barcelona\Beach1.jpg". Maak alle functionaliteiten die hiervoor nodig zijn.

Mogelijke strategie?

Deze vraag valt goed mee:

function checkString(string,array){

...var stringFound = false;

...for (var i = 0; i < array.length && stringFound == false; i++){

......if(array[i]==string) stringFound = true;

...}

...return stringFound;

}

function collage(n,m){

...var uitArray = new Array(n*m);

...for (var i = 0; i < uitArray.length; i++){

......var aantalMappen = (vindLegeMapIndex());

......var mapIndex = parseInt(Math.random()*aantalMappen);

......var mapString = namen[mapIndex];

......var aantalFotos = (vindLegeFotoIndex(mapIndex));

......var fotoIndex = parseInt(Math.random()*aantalFotos));

......var fotoString = inhouden[mapIndex][fotoIndex][0]; //0 is waar naam zich bevindt

......var finalString = mapString + "\" + fotoString + ".jpg"; //"\\" ipv "\"?

......if(checkString(finalString,uitArray)==false){ //zorg dat deze foto niet al in collage staat

.........uitArray[i] = finalString;

......}

......else{ i--; }

...}

...return uitArray;

}

Greetje Jongen

Vraag 1a:

Schrijf een functie die een markt genereert, deze markt heeft rijen en in elke rij een identiek aantal kraampjes.

Elk kraampje heeft een categorie, kunst, brol, food. Niet alle plaatsen zijn bezet.

Vraag 1b:

Schrijf een functie die in een string de totale aantallen van alle categorieen teruggeeft,

dus bv: “Aantal kraampjes met brol: 22, aantal kraampjes met food: 33, aantal kraampjes met kunst: 25, aantal onbezette kraampjes: 21”.

Vraag 2:

De organisator wil dingen fair houden en dus geen kraampjes van dezelfde categorie op de plaatsen N – Z – O – W van een gegeven kraampje,

schrijf een functie die dit controlleerd voor een gegeven categorie en true teruggeeft indien de plaatsing correct is.

Vraag 3:

De koning komt langs op de markt, deze wandeld niet graag en stapt dus van de linkerbovenhoek naar rechts,

dan van rechts naar links op de volgende rij, de volgende links naar rechts en zo verder. Hij wil geen lege/onbezette kraampjes tegenkomen.

Schrijf een functie die een voorgestelde markt (als 2D array) meekrijgt en deze herorganiseert zodat alle lege kraampjes in de laatste rijen staan.

(Wat niet gezegd werd op het examen was dat er dan geen rekening moest gehouden worden met de “Faire” positionering van de kraampjes,

dus mochten kraampjes van dezelfde categorie WEL naast elkaar staan)

2015 januari examen

(Lector: F. Vogels)

Er waren 5 vragen (op de PC):

- Maak een grid aan

- function createGrid(width, height, value){

- var grid = new Array(width);

- for(var i = 0; i < grid.length; i++){

- grid[i] = new Array(height);

- for(var j = 0; j < grid[i].length; j++){

- grid[i][j] = init;

- }

- }

- return grid;

- }

- Pas de kleurencombinatie aan van het grid

- roteer het grid 180°

- /

- Recursievraag

- Je kreeg een getal als parameter en elk cijfer van dat getal moest je -1 doen

- Vb: 459 => 348

- Indien je cijfer 0 was dan werd dat cijfer een 9

- Je kreeg een getal als parameter en elk cijfer van dat getal moest je -1 doen

2017 januari examen

De eerste oefeningen waren allemaal gebaseerd op een spel 4-op-een-rij. 'V' stelt een leeg veld voor, 'G' een gele schijf en 'R' een rode schijf. Deze werden in een 2-dimensionale array geplaatst.

1. Maak een rooster. Maak een rooster waarvan de afmetingen (rijen en kolommen) worden meegegeven. Het rooster is volledig leeg.

Voorbeeld:

aantalRijen: 3, aantalKolommen: 5

Verwacht resultaat:

V V V V V

V V V V V

V V V V V2. Controleer op zwevende schijven.

Controleert of er ergens rode of gele schijven staan waar nog een lege plaats onder is. De functie geeft true terug als er geen zwevende schijven zijn.Voorbeeld:

V V V V V

V G V G R

G R V V RHier is een zwevende schijf, namelijk die op kolom 4, waar de 'G' boven een leeg vak 'V' hangt.3. Zoeken naar leeg veld.

Zoekt naar het eerste lege veld in een bepaalde kolom, van onder naar boven te zoeken.Voorbeeld:

V V V V R

G V V G R

R V G R GHet eerste lege element op kolom 2 is 3 (cel op de onderste rij). Het eerste lege element op kolom 4 is 1.4. Roteren.

Schrijf een functie om het raster 90° met de klok mee te draaien.Voorbeeld:

V V R V R R G V

G G R V G wordt R G V

R R G G G G R R

G V V

G G R5. Recursieve vraag

Een visboer heeft een aquarium met een bepaalde capaciteit. Op week 0 is dit volledig vol. Iedere week verkoopt hij 60 vissen, en komen er 5% bij. Schrijf een recursieve functie om voor een bepaalde week het aantal vissen te berekenen.2019 juni examen

Examen door Van Hee:

Dit examen was met P5.js en bestond uit 3 opdrachten.

1. Fotobewerking

Je krijgt een foto en moet het eerste deel ervan rood kleuren, het tweede deel groen en het derde deel blauw.

2. Zwevende letters

Laat het programma in het begin 100 random letters aanmaken, deze zweven constant rond met een bepaalde snelheid als ze de rand raken veranderen ze van richting. Als de letters 10px van elkaar zijn dan moeten ze samen gevoerd worden tot 1 woord en zweven ze verder. Laat telkens ook nieuwe letters bijmaken als er een letter samengevoegd wordt of weg gaat.

3. ????

2020 augustus examen

Het examen van Augustus 2020 met dank aan ISW: Examen Algo augustus 2020.zip

P5 met Van Hee (Niet meer van toepassing) met dank aan ISW en Beddegenoodts Elias:

2020 januari examen

Het examen van Januari 2020 met dank aan ISW: Examen Algo Januari 2020.zip

P5 met Van Hee (Niet meer van toepassing) met dank aan ISW:

Algoritmisch denken 2

Dit vak wordt momenteel niet meer gegeven

2011 juni examen

Frans Sanen

Mondeling

Maak een programma dat auto's bijhoudt. Elke auto heeft één of meer eigenaars. Maak methodes om auto's toe te voegen, een eigenaar op te vragen aan de hand van een nummerplaat, en een methode om alle auto's af te printen.

Vraag a: Welk Collection heb je gekozen en teken het klassediagram. Vraag b: Werk de klasses uit en schrijf ook een main methode om aan te tonen dat je alles kan uitvoeren.

Schriftelijk

Testing: Gegeven een methode berekenBMI(lengte, gewicht). Schrijf alle test cases.

Geheugen tekenen: Gegeven een stuk code en teken per stap het geheugen.

Elke Steegmans

Mondeling

Ze willen een puntenlijst bijhouden met studenten. Een student heeft een naam, punten, studentennummer en reeksnummer. Er moet gesorteerd kunnen worden op naam en punten. Ook moeten gegevens makkelijk kunnen worden toegevoegd. Zorg ook dat de puntenlijst kan weg worden geschreven naar een "puntenlijs.txt".

Vraag a: Welk Collection heb je gekozen en waarom? Arraylist. Je kan dan op meer dan 1 ding sorteren. vraag b: Werk de klasses uit en schrijf ook een main methode om aan te tonen dat je alles kan uitvoeren.

Schriftelijk

Testing: Gegeven een methode divideBreuk(teller,noemer). Schrijf alle test cases.

Geheugen tekenen: Gegeven een stuk code en teken per stap het geheugen.

Marina Lens

Mondeling

Vraag 1 (6/10): Er wordt gevraagd om een kaartspel te programmeren. Een kaartspel bestaat uit 52 kaarten en een kaart bezit een nummer (1-13), type (Klaveren, Ruiten, Schoppen, Harten) en kleur (Zwart, Rood). Het moet mogelijk zijn om het kaartspel op te slaan in een database.

Vraag A: Welke Collections gebruik je voor deze datastructuur? Hierbij worden er API's voorzien van List, Map en Set (enkel van de superklasses). Hashset, elk kaart komt maar 1 keer voor.

Vraag B: Stel het klassendiagram op en werk elke klasse uit op papier. Ontwerp ook een main methode die al de functionaliteiten van je andere klasses gebruikt.

Schriftelijk

Vraag 2 (2/10): Stel de klasse Euro (zonder de java-implementatie te zien) waarin we kunnen rekenen met Euro's. In deze klasse bevindt er zich een methode subtract(double bedrag). Werk nu voor deze methode alle testcases uit.

Vraag 3 (2/10): Schrijf een recursief programma dat tussen alle letters van een woord een * plaatst. Zo wordt 'hallo' dus 'h*a*l*l*o'. Achter de laatste letter van het woord mag dus geen * komen.

Oplossing van Tom Stroobants:

public static void main(String[] args) {

test n = new test();

String hello = "hello";

System.out.println("Resultaat: " + n.recursie(hello,hello.length()));

}

public String recursie(String woord,int l)

{

System.out.println(woord + " " + l);

if(l > 1)

{

woord = recursie(woord.substring(0,l-1) + "*" + woord.substring(l-1),l-1);

}

return woord;

}

/*

hell*o 4

hel*l*o 3

he*l*l*o 2

h*e*l*l*o 1

Resultaat: h*e*l*l*o

*/2012 juni examen

Elke Steegmans

Mondeling

Een oefening dat ze een verzameling wil bijhouden van javaboeken en je moet makkelijk kunnen tussenvoegen en elk boek mag maar 1 exemplaar bevatten - Welke collectie - Declareer de nodige rijen - implementeer de methode om te kunnen tussenvoegen - Leg uit hashcode, linkedHashset, rehashing, hashSet

Welke orde(O) heb je bij het toevoegen bij een Hashset

Schriftelijk

- Geheugen tekenen - sorted een code, en je moest zeggen wat er uitgevoerd werd na een bepaalde lijn

Jan Pellegrims

Mondeling

Theorie (3pt)

Geef een gedetailleerde beschrijving van de volgende begrippen (uitleg + tekening/code) a. Indirecte recursie b. Rehashing

Praktijk (3pt)

Een vraag over een koeienschoonheidswedstrijd a. Welke collectie b. Waarom? c. Wat kan deze collectie? (kenmerken van de collectie) d. Implementeer met belangrijkste methoden

Schriftelijk

Theorie (3pt)

Geef de kenmerken van Set, Map en List.

Praktijk (3pt)

Implementeer een klasse voor een oefening over een wachtrij met klanten. Sommige klanten zijn 'goede klanten' en mogen voorsteken. Klasse klant is gemaakt, implementeer klasse Aanschuifsysteem met methoden nieuweKlant(Klant klant) en bedien(). Bij het bedienen moet de naam op een scherm weergeven worden (System.out.println) en de klant moet uit de wachtrij verwijderd worden.

2013 juni examen

Pieter Hens

Mondeling

(2 vragen, 3 punten elk) -Wat is Rehashing (leg uit en maak er een schets bij van hoe het werkt en waarom het gebeurt) -Wat is een goede Hashcode? + een hashcode schrijven voor een klasse Persoon (int leeftijd, String voornaam, String naam). (Goede hashcode zou bv kunnen zijn: leeftijd*5+voornaam.hashcode()+achternaam.hashcode())

Schriftelijk

(2 vragen, 1ste op 2 punten, 2de op 4 punten) - een Klasse die overerft van de klasse List en je moet de add methode override en zorgen dat er op de juiste plaats wordt toegevoegd(volgorde op basis van een comparator) - Verder gaand op de vorige vraag moet je een controller klasse maken die dan de lijst gebruikt die je had gemaakt om dan toe te voegen op de juiste plaats waarbij je eerst kijkt naar leeftijd en anders op natuurlijke sortering van String.

2014 juni examen

Marina Lens

Mondeling

(3 Vragen, samen op 6 punten)

A. Wat is het verschil tussen een TreeSet en een HashSet.

B. Een klasse T implementeert de Comparable interface door een compareTo method die objecten vergelijkt op instantie-variabele1. Hoe kan men een List<T> sorteren op basis van een andere instantie variabele (instantie-variabele2)

C. Leg uit hoe de TreeSet geïmplementeerd is. Toon aan hoe het toevoegen van een object gebeurt a.d.h. van een voorbeeld

Schriftelijk

(6 punten) ...

2015 juni examen

Marina Lens

Mondeling

(3 Vragen, samen op 6 punten)

A. Wat is het verschil tussen een TreeMap en een HashMap.

B. Stuk code met een TreeMap en een HashMap - Teken de geheugenstructuur

C. Stuk code waarbij de print methode moet geimplementeerd worden (keys van HashMap tonen met de values)

D. Output van print methode geven (opletten hoe het gesorteerd is)

Schriftelijk

(6 punten) ...

Klasse waarbij je de resultaten van een aantal studenten moet uitlezen uit een file en een output moet geven in de vorm van:

Aantal niet deelgenomen: ...

categorie 1 (bv 0-4): aantal

categorie 2 (bv 4-8): aantal

categorie 3 (bv 8-12): aantal

categorie 4 (bv 12-16): aantal

categorie 5 (bv 16-20): aantal

Totaal aantal deelnames: ...In de methode om deze output te genereren krijg je als variabele (int interval) mee waarmee je dan de verschillende categorieën moet maken. Als 2e vraag hierbij moet je dezelfde methode bijna vlekkeloos overnemen, maar nu moeten er in plaats van de aantallen, de namen van de studenten getoond worden.

Duid aan wat correct is:

* Een LinkedList kan met Random Access

* Een stack kan geimplementeerd worden met LinkedList

* ...

* ...Beginselen van objectgericht programmeren

2008 januari examen

- Maak voor de examenopdracht een UML klassendiagramma. Werk elke klasse uit en maak voor elke klasse een Testklasse (zonder gebruik te maken van JUnit)

Omschrijving examenopdracht G&T ziet een gedroomde kans om mee in de GSM wereld te stappen en ‘low–cost’ operator te worden in België. Zo een beetje als Aldi-talk maar dan enkel voor SMS berichten. Als goede bedrijfsleiders willen we onze klanten serieus opvolgen en het project bijsturen indien nodig. Aan jullie de eer om het geheel te informatiseren. De uit te werken klassen: De klasse Operator bevat:

- een naam (bv. “G&T communication”)

- een ArrayList <Abonnee> : een lijst met al de Abonnee-objecten in onze firma.

De klasse Abonnee bevat:

- een gsm-nummer (String)

- een naam (String)

- een tarief (Tarief)

- een tabel favorieten van 3 favoriete gsm-nummers. (In de toekomst kan het aantal favoriete GSM nrs wijzigen)

- een lijst SMS_en, d.i. een ArrayList <SMS> of tabel van SMS objecten.

- 2 constructoren: eentje met en één zonder Tarief object.

Als er geen tarief wordt meegegeven dan wordt er default een Tarief object geïnitialiseerd met prijs 5 (cent) en geen gratis sms’en.

- setTarief (tarief:Tarief)

- isFavoriet (gsmNr:String) : boolean. Deze methode controleert of een bep. Gsm-nummer is ingesteld als favoriet van dit Abonnee object. Je geeft een boolean terug.

- addSMS (sms:SMS): boolean. Deze methode voegt een SMS object toe, na eerst een check of dit nummer niet reeds in de lijst SMS-en staat. Geeft een boolean terug of dit al dan niet gelukt is.

- voegFavorietToe (i:int,nr:String) Deze methode voegt een gsm nr. (String) toe aan je tabel OP DE PLAATS die je meegeeft met de integer parameter.

Let op: i moet >= 1 en <= 3 en enkel als de plaats vrij is kan je toevoegen!!!

• veranderFavoriet(i:int, nr:String): boolean Deze methode verandert een favoriet op plaats i (i>=1 en i<=3). Enkel als er al een GSM nr. staat kan je veranderen!!! Deze methode geeft een boolean terug.

- berekenSMSFact(maand:int, jaar:int):double Deze methode geeft je de prijs (double) terug van de opgegeven maand en opgegeven jaar. Bv. 12.56 je moet je eurocenten dus herleiden naar euro’s.

- toString():String Deze methode geeft je een String notatie van de Abonnee klasse. Je dient mee te geven: je instantievariabelen en een overzicht van de favoriten. Je gebruikt hiervoor de toString() van de desbetreffende klasses.

Return voorbeeld: Abonnee : 0477/406003

Bob Base

4 cent/SMS aantal gratis: 50

Favorieten : 0477/123456 0476/456789 0474/345678

Opmerking. Werk in de klasse Abonnee een methode uit die een aantal SMS berichten random genereert: public void randomSMS (int aantal, int jaar, int vanMaand, int totMaand). Deze methode genereert zowel SMS berichten naar favorieten als naar een dummy Gsm nr (0499/999999)

De klasse SMS bevat:

- naarGSMNr: String

- datum: Datum

- uur: Tijd

- equals (sms:SMS): boolean Deze methode controleert wanneer 2 SMS objecten gelijk zijn. SMS objecten zijn gelijk als de datum en het uur gelijk zijn. De methode geeft een boolean terug.

- toString():String Deze methode geeft een String notatie van je klasse SMS.

Return voorbeeld: 0477/123045 02-10-2008 12:03

De klasse Tarief bevat:

- prijs:int

- aantalGratis.:int

- constructor Tarief (prijs:int, aantalGratis:int)

- de nodige getters en setters

• equals (tarief:Tarief): boolean. Deze methode gaat na wanneer 2 Tarief objecten gelijk zijn. Tarief objecten zijn gelijk als prijs en aantal gratis gelijk is. De methode geeft een boolean terug. - toString():String: String notatie van de Tarief klasse.

Return voorbeeld 4 cent/SMS aantal gratis: 50

Nog even wat achtergrond info over tarief:

- per maand zijn de eerste aantalGratis SMS’en gratis.

- De prijs voor 1 bijkomend sms is prijs eurocent.

- De prijs voor 1 SMS naar één van je favorieten is 50% van de gewone prijs afgekapt naar onder dus 5 eurocent wordt 2 eurocent of 7 eurocent wordt 3 eurocent.

2012 januari examen

GEGEVEN

Maak een Stageinformatiesysteem waarin wordt opgeslagen welke stages er vrij zijn en waar studenten kunnen toegewezen worden aan een stageplaats. (Evenals verwijderd worden...) Je krijgt een blad waarop de verschillende klassen staan die je moet maken/vervolledigen(Klassendiagram).Dit zijn:

- Klasse Student

- Klasse Datum

- Klasse Stage

- Klasse Stageinformatiesysteem

Een student heeft naam en nummer. Beiden moeten steeds ingegeven worden.(Constructor met String naam en int nummer). Een student kan voor enkele maanden stage doen in een bedrijf. In de klasse Stage is dan ook een begindatum gegeven.

GEVRAAGD

1) Klassediagram met correcte pijlen aanvullen

2) Schrijf de klasse Student volledig met getters, setters, toString en equals

3) Schrijf voor de andere klassen enkel de methodes die vetgedrukt zijn in het klassediagramma. Van de andere methoden mag je aannemen dat ze feilloos werken en zijn geschreven volgens de regels van de kunst. Zie de testklassen (in bijlage) om te weten wat er juist verwacht wordt.

Klasse Datum is gegeven op 1 methode na: Toevoegen van aantal maanden aan een datum.

!OPGELET: Hierbij moet rekening gehouden worden met: Als datum = 31 januari+1 maand --> wordt 28 OF 29 februari.

4) Schrijf de UI klasse en maak volgende objecten aan:

- 2 studenten

- 2 stages

- 1 StageInformatieSysteem

- Elke student krijgt stage

- 2 stages worden toegevoegd aan het Stageinformatiesysteem.

2014 januari examen

Situatie: Professor Weetal heeft een programma nodig voor zijn examens te maken. Elke vraag is een meerkeuzevraag en heeft een vraagstelling (String), een lijst van mogelijke antwoorden (String[]) en het juiste antwoord (int indexnummer). Een lijst van deze vragen wordt een examen. Voor elke vraag die gesteld wordt verandert de volgorde van vragen willekeurig maar moet het juiste antwoord wel nog steeds overeenkomen met de verwisselde mogelijke antwoorden. Elke vraag in de examenreeks moet ook in een willekeurige volgorde overeenkomen. Voor elk juist antwoord krijgt de leerling +1. Voor elk fout antwoord -0.75. Beide scores moeten weergegeven worden. Bv: Je score was 3.0/5 met giscorretie is dit 1.25/5

Vraag: Schrijf beide klassen (Vraag & Vragenreeks/Examen) uit, schrijf de main methode en maak de klassendiagrammen.

2015 januari examen

8 Januari (Lector: F.Vogels)

Het examen ging door op de PC.

Je moest 3 klassen maken:

- e-mailAccount

- e-mailAdress

Er werden 2 klassen gegeven:

- spamFilter

- time

Je moest zorgen dat de testklasses volledig klopte.

2016 januari examen

14 Januari (Lector: E. Steegmans)

Klasse diagram maken op papier aan de hand van een tekstje.

Fout vinden in de code van 2 kleine programma's + uitleggen waarom het fout is.

Reisprogramma maken aan de hand van UML en javadocs.

3 klasses:

- Land

- Etappe

- Reisweg

(zorgen dat de testklasses klopen)

Dan nog 1 programma waarin je de vorige 3 klasses implementeerd:

- ReisAPP

(ook aan de hand van een tekstje, dus niet UML of javadocs)

2017 januari examen

9 Januari (Lector: M. Lens)

Het examen bestond uit 3 vragen:

1. Maak aan de hand van volgende informatie 4 klassen:

Het is de bedoeling om kooklogboeken bij te houden. Elk kooklogboek heeft een naam die moet beginnen met "Kooklogboek van " met daarna de naam van de eigenaar. Een kooklogboek bevat ook etentjes. Je moet ook het totaal aantal nagerechten in een kooklogboek kunnen krijgen en de totale gemiddelde score.

Een etentje bevat een gastlijst (= een lijst bestaande uit gasten), gerechten en een score. Gasten mogen niet toegevoegd worden als er al gerechten zijn toegevoegd aan het etentje. Wanneer er min. 1 vegetarische gast op de gastlijst staat en er een niet-vegetarisch gerecht wordt toegevoegd, dat mag niet. Gasten en gerechten worden pas na de aanmaak van een etentje toegevoegd, wordt dus niet meegegeven met de constructor. Je moet ook alle gerechten van een etentje kunnen krijgen en de gastlijst. Ook moet je gerechten, gasten en scores toevoegen. (score is de som van alle scores die gegeven zijn aan het etentje, dus bij addScore(4) en daarna addScore(5) wordt score 9. Score mag ook negatief zijn/worden.)

Een gerecht heeft een naam (mag niet leeg zijn) en is vegetarisch of niet. Het heeft ook een soort die hoofdgerecht, voorgerecht of nagerecht is. Het mag ingegeven worden als " HooFdGerEcht", maar moet worden opgeslagen met kleine letters. De naam van een gerecht mag later aangepast kunnen worden, ofdat het vegetarisch is mag niet kunnen aangepast worden. Naam en ofdat het vegetarisch is moet ook opgevraagd kunnen worden.

Een gast heeft een naam (geen checks voor nodig) en is vegetarisch of niet. De naam mag niet kunnen veranderd worden, ofdat de gast vegetarisch is wel. De naam en ofdat de gast vegetarisch is moet opgevraagd kunnen worden.

2. Maak aan de hand van deze klassen een KookLogboekApp:

Maak 2 etentjes met gasten en gerechten en voeg deze toe aan een kooklogboek. Laat daarna het kooklogboek zien in de console. Maak daarna een derde etentje aan met een fout erin. Laat de foutmelding zien in een dialoogbox (= JOption Messagebox).

Het aangemaakte kooklogboek is van Elke met volgende etentjes:

Etentje1:

Gast Stijn en Elke (beide vegetarisch). Eten vegetarische lasagne (hoofdgerecht) en chocomousse (nagerecht). Scores worden gegeven van 8 en 10.

Etentje2:

Gast Jan en Mieke (beide niet-vegetarisch). Eten tomatensoep (voorgerecht) en pasta (hoofdgerecht) en pudding (nagerecht). Scores worden gegeven van 8 en -1.

Etentje3:

Gast Elke en Mieke (veg. en niet-veg.). Eten biefstuk (hoofdgerecht).

In de console:

Kooklogboek van Elke

Etentje 1

Gerechten:

hoofdgerecht: Vegetarische Lasagne - V

nagerecht: Chocomousse - V

Gasten:

Stijn - vegetarisch

Elke - vegetarisch

Etentje 2

Gerechten:

voorgerecht: tomatensoep - V

hoofdgerecht: pasta

nagerecht: pudding - V

Gasten:

Jan

Mieke

Het aantal nagerechten is: 2

De gemiddelde score is: 6,25

3. Teken het geheugen (Stack & Heap) van de KookLogboekApp na het uitvoeren van de laatste lijn code op papier.

2019 januari examen

Het examen bestond uit 2 delen:

Deel 1:

Vraag1) Geef het verschil tussen het gebruiken van == en .equals. (best met voorbeeld met stack en heap).

Vraag2) Waarvoor wordt get methode gebruikt?

Vraag3) Schrijf 2 constructoren voor een gegeven klasse één met 3 parameters en één met 2 parameters. Hoe noemt het als er 2 constructoren zijn?

Vraag4) Je krijgt de uitleg van 3 klassen Rit, Chauffeur en Bedrijf en moet aan de hand hiervan een UML schema opstellen.

(Voor dit deel heb je ongeveer 45 minuten van de 3 uur)

Deeel 2:

Je krijgt bij het afgeven van deel 1 het juiste UML-schema en mag nu op de pc de klasse gaan implementeren aan de hand van de teksten en dit schema.

2020 januari examen

Het examen bestond uit 2 delen:

Deel 1:

Je krijgt de uitleg van 3 klassen (iets meer dan één pagina) Tocht, Deelnemer en Controlepunt en moet aan de hand hiervan een UML-schema opstellen.

(Voor dit deel heb je ongeveer 45 minuten van de 3 uur)

Deel 2:

Je krijgt bij het afgeven van deel 1 het juiste UML-schema en mag nu op de pc de klassen gaan implementeren aan de hand van de teksten en dit schema.

De uitvoer zag er als volgt uit:

Dodentocht 2020: 2020-08-20

Wandelroute:

1. Grote Markt, (50.84511, 4.45197), EHBO POST

2. Campus Proximus, (53.429712, 4.75126)

(Zo waren er 5 controlepunten)

3 deelnemers hebben zich ingeschreven, namelijk:

1. Jan Janssen heeft de tocht beëindigd in 15 uur en 30 minuten.

2. Klaas Claes heeft de tocht nog niet beëindigd, laatste controlepunt: 2

3. ...

Daarnaast waren er nog verschillende methodes die je moest voorzien zoals geef het laatste controlepunt voor een bepaalde deelnemer, kunnen controleren of een deelnemer is gestopt, deelnemer toevoegen, controlepunt toevoegen, totale tijd van een deelnemer berekenen, tussen twee controlepunten zonder EHBO-post moet er zeker een controlepunt met EHBO-post zijn, ... Tot slot moest je bij de klasse Tocht ook gebruik kunnen maken van constructor overloading (1: datum + aantal controlepunten, 2: enkel datum (controlepunten is dan automatisch 15)).

De examen opgaves met dank aan ISW en Avermate Ben: Januari (1).zip

Algemene tips

Ga zo vaak mogelijk naar de les, maak de opdrachten en vraag hulp indien nodig, scoor goed op testen en haal de simpele punten door je opdrachten af te maken. Het examen wordt op papier gemaakt, vergeet zeker en vast niet je getters en setters correct te schrijven.

VANAF 2015 wordt dit examen op de PC gemaakt, moet je methodes maken aan de hand van een UML en javadocs.

Samenvatting Pieter Van der Elst

datum van upload: onbekend

Samenvatting_BOP_Pieter_Van_der_Elst (1).docx

Besturingssystemen 1

2008 samenvatting David Machiels

Inleiding

Het besturingssysteem is de softwarelaag tussen de toepassingssoftware en de uiteindelijke uitvoering van de machine-instructies.

Situering

Voor de gebruiker van een computersysteem is de toepassingslaag het belangrijkste onderdeel. Het computersysteem wordt slechts gebruikt omdat het deze software kan uitvoeren. Nochtans is de toepassingssoftware slechts een klein onderdeel van het volledige computersysteem.

Hardware

De hardware zorgt voor de uitvoering van bevelen, die door software d.m.v. machine-instructies worden gegeven. Deze instructies worden meestal niet rechtstreeks uitgevoerd door fysische onderdelen maar via de microprogrammatie of microcode: een verzameling van kleine programma’s in machinetaal die door de processoren begrepen worden en toelaten dat relatief ingewikkelde operaties via één machine-instructie kunnen worden uitgevoerd. Microcode is een voorbeeld van wat men firmware noemt: in ROM opgeslagen software. Microcode heef niet één specifieke taak, maar dient om het schrijven van programma’s in machinetaal te vereenvoudigen door vaak voorkomende taken aan te bieden in één oproep.

Evolutie

Zonder besturingssysteem

Programma’s werden in machinetaal geschreven, en de computer kon maar 1 programma inladen en dan uitvoeren. Pas als een programma afgelopen was kon het volgende geladen worden. Na een tijd stelde men vast dat de geschreven programma’s veel gelijkaardige routines bevatten, bijvoorbeeld voor in- en uitvoer. Hierdoor begonnen fabrikanten van computersystemen bibliotheken met vaak gebruikte routines bij hun producten te leveren. Er moest een planning worden opgesteld om te bepalen wie de computer mocht gebruiken. Als een programma vroeger dan voorzien klaar was, stond het systeem stil tot de programmeur die het volgende tijdsblok gereserveerd had aankwam. Dat zo’n duur tijdens dergelijke “idle time” niet gebruikt werd wilde men natuurlijk zo veel mogelijk vermijden. Wanneer een programma langer moet rekenen dan voorzien ontstaat er ook een probleem. Bovendien bestaat de kans dat een programma door een programmeerfout vastloopt. Het computersysteem wordt dan ook niet gebruikt terwijl de programmeur de fout opspoort.

Een mens als besturingssysteem?

Om de planningsproblemen te ondervangen werd na verloop van tijd een menselijke operator ingeschakeld. Programmeurs brengen de uit te voeren programma’s naar de operator. Het laden en starten van de verschillende programma’s is nu de taak van de operator. De operator bezorgt de programmeur het resultaat van zijn programma, of eventueel de inhoud van het geheugen op het moment dat er een fout optrad. Dit noemt men de zogenaamde core dump.

Er kunnen prioriteiten toegekend worden. De operator kan hiermee rekening houden bij het bepalen van de volgorde waarin de programma’s gestart worden. De operator kan gegevens bijhouden, bijvoorbeeld van de gebruikte computertijd per programma. Deze kan eventueel gefactureerd worden aan de gebruikers.

Computersystemen worden steeds sneller, maar de menselijke operatoren niet. Hierdoor worden zij meer en meer de vertragende factor.

Bovendien kunnen de door de fabrikant geleverde bibliotheken alsmaar meer en complexere taken vervullen. Zo wordt de vertraging van de menselijke operator gedeeltelijk weggewerkt. Als de bibliotheken ook nog proberen te voorkomen dat er misbruik wordt gemaakt van de beschikbare hulpmiddelen kunnen we stellen dat ze evolueren naar de eerste besturingssystemen.

De eerste besturingssystemen

We kunnen eigenlijk pas van een besturingssysteem spreken vanaf het moment dat de zogenaamde residente monitors gebruikt worden, omdat zo’n residente monitor instaat voor de controle van het systeem, en constant in het geheugen gehouden wordt.

De residente monitor zorgt ervoor dat een uit te voeren programma in het geheugen wordt geladen en gestart. De operator moet wel nog steeds zorgen voor het aanbieden van de uit te voeren programma’s, maar de rest van het beheer is overgenomen door de residente monitor.

Uit de codebibliotheken die bij de computersystemen geleverd worden evolueren ook specifieke besturingsroutines voor randapparaten, device drivers genaamd. Door deze drivers wordt het geven van opdrachten aan randapparaten eenvoudig. Een programma moet gewoon de juiste functie van de driver aanroepen. Samen met de opkomst van de hogere programmeertalen zorgden de device drivers ervoor dat het voor veel meer geïnteresseerden mogelijk werd om computers te gebruiken.

De eerste besturingssystemen groeien uit tot eenvoudige batchbesturingssystemen. De term batch wijst op de gebruikswijze van dit soort systemen: men biedt een stel programma’s als een globaal pakket aan het besturingssysteem aan.

Multiprogrammatie en Time Sharing

Batchbesturingssystemen kennen een steeds groter wordend efficiëntieprobleem. Terwijl het programma dat ze aan het uitvoeren zijn wacht op het voltooien van in- of uitvoer, wordt de processor van het computersysteem niet gebruikt.

Multiprogrammatie zorgt voor de oplossing. Terwijl een programma moet wachten op een externe gebeurtenis laat het besturingssysteem de processor verder werken aan een ander programma. Een reeks programma’s is samen in het geheugen aanwezig en worden om de beurt uitgevoerd tot ze moeten wachten.

Wanneer een multiprogrammatiesysteem wordt uitgebreid met een spoolingsysteem (SPOOL: Simultaneous Peripheral Operation OnLine) dat een aantal jobs kan klaarhouden op een snel extern geheugen en de simultane uitvoer van verschillende jobs op een ordelijke manier kan afhandelen komt men tot een zeer krachtig besturingssysteem.

Er is echter nog een groot gebrek aan interactiviteit. Als het resultaat niet is wat men verwachtte, moet men het programma wijzigen en opnieuw laten uitvoeren. De schijnbaar simultane uitvoer van programma’s bij multiprogrammatie laat ook toe om verschillende gebruikers tegelijk op interactieve wijze met een computer te laten werken. Elke gebruiker beschikt dan over een in- en uitvoerapparaat, verbonden met de centrale verwerkingseenheid. Omdat de processor afwisselend gedurende korte tijd aan elke gebruiker wordt toegewezen krijgt elke gebruiker de indruk over de volledige capaciteiten van het systeem te beschikken. Deze vorm van multiprogrammatie wordt timesharing genoemd. Het belangrijkste verschil is dat er bij timesharing niet gewacht wordt tot een programma moet wachten om de processor aan een ander programma toe te kennen. Door dat de gebruiker op een time sharing systeem rechtstreeks met de computer kan communiceren, krijgt hij bijna onmiddellijk feedback van kleinere opdrachten. Door dat de gebruikers typisch niet tegelijkertijd pieken veroorzaken in het processorgebruik lijkt het systeem voor ieder van hen performant te werken. Voor het accepteren van invoer via een toetsenbord moet de processor zeer weinig werk verrichten, dus terwijl de ene gebruiker een opdracht typt, is er processorkracht over voor het inlezen van de toetsenborden van andere gebruikers, of het werken aan eerder gegeven opdrachten.

Besturingssystemen voor minicomputers

In de jaren ’60 kwamen de minicomputers op de markt.

Bij mainframes was het de gewoonte dat een fabrikant een besturingssysteem ontwikkelde telkens hij een nieuw model op de markt bracht. Dit was voor de fabrikant een zware inspanning, maar voor de gebruiker betekende het ook telkens grote conversieproblemen als er naar nieuwere en krachtigere computers overgeschakeld werd.

In 1964 lanceerde IBM voor het eerst een familie van computersystemen. De System/360 reeks van mainframes omvatte modellen met verschillende verwerkingscapaciteiten, maar ze waren allemaal gebaseerd op dezelfde architectuur. Alle modellen gebruikten dan ook hetzelfde besturingssysteem: OS/360. Omdat OS/360 voor allerlei soorten toepassingen moest gebruikt worden, werd het een zeer ingewikkeld besturingssysteem. Dit noemt men multimode-systemen.

De PDP’s (Programmed Data Processor) van Digital Equipment waren een zeer succesvolle reeks van minicomputers. In de wetenschappelijke wereld raakt intussen stilaan UNIX bekend, een nieuw besturingssysteem dat niet door een computerconstructeur werd ontwikkeld en waar geen commerciële bedoelingen aan vastzaten. De belangrijkste nieuwigheid is dat het, mits enkele kleine aanpassingen, op elke hardware bruikbaar kon worden gemaakt en daarbij naar de gebruiker toe steeds dezelfde interface aanbood. Het werd niet ontwikkeld in een assembleertaal maar in een daarvoor ontwikkelde hogere programmeertaal genaamd C.

De PC en het Internet

Aan het eind van de jaren 70 dook de microcomputer op. Toen IBM zijn microcomputer lanceerde en hiervoor een nieuw besturingssysteem genaamd MS-DOS ontwikkelde, bleek dit zo’n succes te zijn dat de meeste andere constructeurs deze architectuur overnamen. Men kon nu toepassingssoftware ontwikkelen die op zowat 90% van de zich massaal verspreidende microcomputers kon worden gebruikt.

Er moest dringend werk worden gemaakt van de vereenvoudiging van de gebruikersinterface. Vandaar de ontwikkeling van GUI (Guided User Interface) waarmee op een symbolische manier bevelen konden worden gegeven aan de computer.

- In 1984 kwam de Apple Macintosh SE op de markt, de eerste computer met een GUI.

- In 1985 was er de eerste versie van Windows, met een grafische laag bovenop DOS.

De stijgende performantie van de microcomputer was ideaal voor multitasking: time sharing voor één gebruiker. De gebruiker kan verschillende opdrachten tegelijk laten uitvoeren en deze laten samenwerken. De processortijd werd door het systeem verdeeld over al de opdrachten.

Men introduceerde ook netwerken. Eerst LAN, dan WAN en uiteindelijk het Internet.

Voorbeelden van besturingssystemen

Aangezien besturingssystemen sinds OS/360 niet meer specifiek voor één bepaalde machine ontworpen worden, zijn ze nu meestal verbonden met één van de drie besproken types: mainframes, minicomputers of microcomputers.

IBM is nog steeds één van de grote spelers op de mainframe-markt, en er worden nog steeds mainframes ontwikkeld. Nu worden de IBM mainframes zSeries genoemd. De besturingssystemen zijn in de loop der jaren voor deze ontwikkeld met klinkende namen als MVS, VM en SE.

Ook minicomputers zijn nog steeds te verkrijgen en in gebruik. Men spreekt nu ook soms van midrange systems. IBM noemt ze iSeries.

Voor microcomputers waren er in de jaren ’80 drie families.

- Op IBM-compatibele PC’s had je de keuze tussen MS-DOS van Microsoft en OS/2 van IBM.

- Voor Macintosh was er System 7.

OS/2 is van de markt verdwenen en MS-DOS is geëvolueerd naar de verschillende versies van Windows. Windows was eerst slechts een grafische toevoeging aan MS-DOS, maar de recentere versies zijn volledige besturingssystemen. Voor Macintosh heb je tegenwoordig MacOS nodig.

Er zijn ook besturingssystemen die niet aan één van de drie categorieën gebonden zijn.

- Allereerst is er UNIX dat men op de meest diverse hardwaren aantreft, zij het in allerlei varianten.

- Op mainframes vind je AIX (IBM) als gast onder VM.

- Op VAX minicomputers werd Ultrix gebruikt

- Terwijl voor microcomputers SCO UNIX of HPUX beschikbaar is. Voor PC’s is er sinds 1991 ook het steeds populairdere GNU/Linux.

Functies van een besturingssysteem

Twee grote taken: het gebruiksgemak maximaliseren en de efficiëntie van het systeem maximaliseren.

- Toegang tot apparaten eenvoudig maken

- Informatie bewaren en overzichtelijk weergeven

- Operaties en gegevens beveiligen

Wat betreft de hardware:

- De onderlinge communicatie tussen de onderdelen organiseren

- De goede werking van de onderdelen bewaken

- Hulpmiddelen rechtvaardig verdelen

Merk op dat het besturingssysteem ook een programma is dat door de processor uitgevoerd moet worden. We kunnen stellen dat de tijd dat het besturingssysteem de processor gebruikt verloren gaat voor de gebruiker. Efficiëntie is dus een belangrijke vereiste voor het besturingssysteem, om de hoeveelheid overhead te beperken.

Een derde taak is het streven naar hardwareonafhankelijkheid. Als het besturingssysteem een uniforme interface aanbiedt aan de bovenliggende toepassingssoftware en de gebruiker kan de hardware aangepast worden zonder overgangsproblemen. De eerste stap naar hardwareonafhankelijkheid was de introductie van device drivers.

Onderdelen van een besturingssysteem

Apparaatbeheer

De toegang tot de randapparatuur moet door het besturingssysteem geregeld worden, om conflicten te vermijden. Als 2 programma’s tegelijkertijd naar de printer sturen zou men vreemde resultaten krijgen.

Geheugenbeheer

Programma’s mogen niet in mekaars geheugenindex schrijven of lezen. Het beschikbare werkgeheugen is bovendien beperkt en het besturingssysteem moet ook streven naar een efficiënt gebruik ervan.

Procesbeheer

Het verdelen van de beschikbare processortijd over de verschillende processen die uitgevoerd moeten worden. Hier wordt gezorgd voor multiprogrammatie en multitasking.

Communicatie

De communicatie tussen processen op het computersysteem. Maar ook voor eventuele communicatie met andere computersystemen via een netwerk.

Gebruikersinterface

Om het gebruik van de computer te vereenvoudigen moet het besturingssysteem ook zorgen voor een adequate gebruikersinterface. Dit kan een tekstinterface of een grafische omgeving zijn.

Basismechanismen van een besturingssysteem

Kernel- en gebruikerstoestand

Programma’s die deel uitmaken van het besturingssysteem worden uitgevoerd in kerneltoestand. Wanneer de processor zich in kerneltoestand bevindt, beschikt hij over al zijn mogelijkheden. Wanneer de processor niet in kerneltoestand is, maar in gebruikerstoestand, zijn bepaalde instructies niet toegelaten. Tussen de machine-instructies zijn er namelijk een aantal die men geprivilegieerde instructies noemt. Deze laatste kunnen enkel worden gebruikt in kerneltoestand en zijn daarvoor voorbehouden aan het besturingssysteem. Wanneer een programma probeert om in gebruikerstoestand een geprivilegieerde instructie uit te voeren zal een fatale fout optreden. Op die manier kunnen allerlei delicate operaties op een gegarandeerd veilige manier worden uitgeoefend. Wanneer het besturingssysteem een gewoon programma laat uitvoeren zal het de processor eerst naar gebruikerstoestand brengen alvorens het programma te starten. In de toestandsbeschrijving van de processor is één bit voorzien om de toestand aan te geven waarin deze zich bevindt: user- of kernel mode.

Interrupts

Het besturingssysteem komt slechts in actie na een signaal vanuit de hardware of na een vraag vanuit de hoger gelegen software. Men zegt dan ook dat een besturingssysteem gebeurtenisgestuurd of event driven is.

Interrupts

- Wanneer vanuit de hardware behoefte is aan een tussenkomst in het besturingssysteem treedt een interrupt of onderbreking op.

- Als de software de hulp van het besturingssysteem nodig heeft wordt er een software interrupt aangeroepen of system call.

Een interrupt is een elektrisch signaal naar de processor, of een gebeurtenis binnenin de processor zelf. Als de harde schijf bijvoorbeeld een leesopdracht voltooid heeft, zal de schijfbesturingseenheid dit via een interruptsignaal naar de processor aan het besturingssysteem melden.

- Schijfbesturingseenheid ontvangt een leesopdracht

- Wanneer de leesopdracht voltooid is, stuurt de schijfbesturingseenheid een interrupt naar de interrupt controller

- De interrupt controller geeft de interrupt door aan de processor. Wanneer er een interrupt met hogere prioriteit wordt afgehandeld is het mogelijk dat de schijfinterrupt hierop moet wachten.

- Interrupt controller stuurt het volgnummer van de bron van de interrupt naar de processor, zodat die weet welk apparaat de interrupt veroorzaakte.

- De processor zoekt het adres op van de juiste Interrupt Handler in de tabel met interrupt-vectoren.

- De inhoud van bevelenteller, alle registers en de processorstatus worden op de stapel gezet.

- Adres van Interrupt Handler wordt in de bevelenteller geplaatst en de processor wisselt naar kerneltoestand.

- Sprong naar het adres van de Interrupt Handler en de handler wordt uitgevoerd. Deze code in de interrupt handler handelt het verzoek af. Deze handler is onderdeel van het besturingssysteem.

- Als het werk erop zit herstelt de interrupt handler de bevelenteller, registers en processortoestand en schakelt de processor terug in gebruikerstoestand. Het programma dat in uitvoering was voor de interrupt wordt verder gezet.

Het gevolg van een interrupt is dus dat een stuk code uitgevoerd wordt, dat specifiek bestemd is voor de opgetreden interrupt: de Interrupt Handler.

Stappen 6 en 7 worden een context switch genoemd. Een context switch wijzigt de toestand van de processor zodat die een ander programma kan uitvoeren, en bovendien zo dat de toestand weer hersteld kan worden om verder te gaan met de uitvoering van het programma dat ervoor in uitvoering was.

Merk op dat dit door de processor zelf afgehandeld wordt, en niet door een stukje machinecode uit te voeren.

Externe interrupts komen van hardware buiten de processor:

- Klokinterrupts: De interne klok van de computer signaleert hiermee aan de processor dat een bepaalde tijdsperiode is verstreken

- I/O-interrupts: Wanneer een randapparaat een I/O-operatie is uitgevoerd meldt de besturingseenheid die het randapparaat bestuurt, op deze manier het einde van de I/O-operatie

- Keyboard interrupts: Telkens wanneer een toets op het klavier wordt ingedrukt heeft dit een interrupt tot gevolg, die tot doel heeft het bestemmende karakter te laten inlezen in een buffer zodat het programma waarvoor het bestemd is eraan kan.

Interne interrupts worden veroorzaakt door de processor en bestaan in twee groepen:

- Uitzonderingen of exceptions zijn het gevolg van een fout tijdens de uitvoering van een instructie zoals het delen van een getal door nul, het adresseren van een ongeldig adres of een poging om in gebruikerstoestand een geprivilegieerde opdracht uit te voeren.

- Traps of software interrupts zijn het gevolg van de uitvoering van speciaal daarvoor voorziene instructies in een programma. Als een programma bijvoorbeeld gegevens wil inlezen van op de harde schijf zal het dit via een software interrupt aan het besturingssysteem vragen.

Interrupts identificeren

Hoe wordt nu bepaald welke interrupt handler dient te worden uitgevoerd wanneer een interrupt optreedt? Bij exceptions wordt de interrupt door de processor zelf veroorzaakt, en kan de processor de inhoud van de conditiecode in zijn toestandsbeschrijving nagaan.

Wanneer een programma in uitvoering een trapinstructie doet wordt de nodige informatie meegegeven om de juiste interrupt handler te kiezen.

In 8086 assembler programma’s voor MS-DOS wordt vaak “int 21h” opgeroepen. Deze software interrupt zorgt ervoor dat MS-DOS een interrupt handler uitvoert.

Bij hardware interrupts ligt de oorzaak buiten de processor, en moeten we op zoek naar de bron van de onderbreking. Dat kan op 3 algemene manieren:

- Als iedere controller een eigen interruptlijn heeft, bepaalt de lijn waarop het interruptsignaal verschijnt meteen welke handler er moet worden uitgevoerd.

- Als de controllers via één lijn met de processor verbonden zijn kan de controller d.m.v. een bit in één van zijn registers aangeven of hij een interrupt heeft verstuurd. Na de context switch wordt een routine uitgevoerd die aan software polling doet: achtereenvolgens elke controller controleren tot de afzender van de interrupt wordt gevonden.

- Bij de derde manier zijn alle controllers via één interruptlijn en één zogenaamde acknowledge-lijn met de processor verbonden. Zodra een hardware-interrupt optreedt zendt de processor via deze acknowledge-lijn een signaal naar de eerste controller. Indien deze de interrupt veroorzaakte stuurt hij een identificatiecode naar de processor; in het andere geval geeft hij het signaal door naar de volgende controller, die hierop op dezelfde manier reageert. Deze werkwijze, daisy chaining genoemd, is erg snel omdat ze volledig via de hardware verloopt.

Prioriteiten voor interrupts

Wanneer twee of meer interrupts tegelijkertijd optreden, moet er gekozen worden welke interrupt eerst afgehandeld wordt. Vaak wordt gekeken naar de vereiste interrupt latency. Dit is de maximale tijd waarbinnen de interruptafhandeling begonnen moet zijn.

Hoe we de prioriteit van interrupts kunnen bepalen hangt af van de gebruikte identificatiemethode.

- Bij gebruik van meerdere interruptlijnen zal de processor zelf moeten beslissen aan welk signaal hij eerst aandacht zal besteden.

- Bij software polling zal de volgorde waarin de controllers worden nagekeken bepalend zijn voor de prioriteit.

- Bij daisy chaining is het de volgorde waarin de controllers zijn aangesloten op de acknowledgelijn die dit bepaald. Een duidelijk nadeel is dat een verandering in prioriteit een hardwarematige ingreep vereist.

Een tweede vraag die we ons moeten stellen is of we nieuwe interrupts willen toelaten tijdens het afhandelen van een interrupt. Vaak wordt een vlag voorzien waarmee alle interrupts tijdelijk geblokkeerd worden. Andere systemen accepteren alleen interrupts met een hogere prioriteit.

System Calls

System calls of systemaanroepen leggen een link tussen de overige software en het besturingssysteem. Bij alle activiteiten uitgevoerd in kerneltoestand is immers zeer frequent de tussenkomst nodig van het besturingssysteem om operaties te kunnen uitvoeren die alleen in kernel-toestand mogelijk zijn.

Het uitvoeren van een system call

Essentieel bij een system call is het overschakelen van de processor naar kerneltoestand. Dit gebeurt altijd via een trapinstructie, waardoor wordt vermeden dat na het instellen van de kerneltoestand het gebruikersprogramma de controle zou kunnen behouden. De trapinstructie zorgt er voordat de gepaste systeemroutine wordt gestart. Daartoe wordt als operand voor de trapinstructie een code meegegeven, die in een register wordt geplaatst.

Omdat de trap functioneert als een interrupt zal een interrupt handler worden gestart in kernel mode, die de meegegeven code zal vertalen naar het beginadres van een specifieke systeemroutine. Aan de hand van de code wordt tevens bepaald hoeveel bytes aan informatie als parameters aan de systeemroutine moeten worden doorgegeven. Deze bytes worden dan klaargezet, waarna de systeemroutine kan worden opgeroepen. Zodra de opdracht voltooid is wordt een eventueel resultaat op een afgesproken plaats gedeponeerd, waarna de processor wordt teruggeschakeld naar user mode en tenslotte terugkeert naar het opgeroepen programma.

Beschikbare system calls

- Opstarten en beëindigen van programma’s

- Laten wachten van programma’s op een gebeurtenis

- Toekennen en vrijgeven van geheugen

- Bestandsbeheer

- Besturing en beheer van apparaten

- Uitwisselen van informatie

- Communicatie

Voorbeeld

In Linux wordt de read-system call genaamd read (file.desc, buffer, nbytes) opgeroepen.

- Oproepend programma zet de waarden van de parameters op de stapel.

- Read functie wordt aangeroepen

- Functie zet system call nummer in het juiste register en voert een trapinstructie uit

- Besturingssysteem zoekt juiste routine op voor de system call

- Besturingssysteem start systeemroutine

- Systeemroutine zet resultaat op voorziene plaats, verlaat kernel mode en geeft controle terug aan read-functie

- Read-functie ontvangt de gegevens, zet ze op hun plaats en geeft controle terug aan oproepend programma

- Uitvoer programma gaat verder

Stappen 3 tem 6 worden uitgevoerd in kernel mode.

Bootproces

Basic Input/Output System (BIOS)

Het eerste programma dat de processor uitvoert is het Basic Input/Output System, vaak afgekort tot BIOS. Het zorgt dat er communicatie mogelijk is tussen enkele onderdelen van het computersysteem, in de eerste plaats tussen secundaire opslagapparaten en het werkgeheugen. Het Basic Input/Output System dankt zijn naam aan het feit dat het naast deze communicatie ook zorgt voor uitvoer op het scherm, en de mogelijkheid tot invoer via het toetsenbord.

Aangezien net de BIOS ervoor moet zorgen dat de opslagapparaten bruikbaar worden kan de BIOS-code niet op een dergelijk apparaat worden opgeslagen. Daarom wordt deze in een ROM-chip op het moederbord bewaard. Tegenwoordig wordt hiervoor EEPROM gebruikt. BIOS is een voorbeeld van firmware.

Omdat een processor altijd de opdracht uit het werkgeheugen inleest waarvan het adres in de bevelenteller staat, wordt de inhoud van de BIOS-chip beschikbaar gesteld via een deel van het adresbereik van het werkgeheugen. Hiervoor is een deel van het Upper Memory gereserveerd: van F0000h tot FFFFFh. In sommige systemen blijft dit deel van het werkgeheugen leeg en wordt van de ROM-chip gelezen. Andere systemen kopiëren de inhoud van de chip naar dit gedeelte van het werkgeheugen omdat RAM sneller is dan ROM. Dit noemt men ROM shadowing.

Wanneer een processor geactiveerd wordt zal hij altijd beginnen met de instructie op adres FFFF0h. Hier staat dan de jump instructie naar de eigenlijke opstartcode.

Power-On Self Test

De BIOS-opstartcode begint met het testen van de vitale systeemonderdelen. Het geheel van deze test wordt Power-On-Self-Test of POST genoemd. De aanwezigheid of correcte werking van bijvoorbeeld processor, werkgeheugen en toetsenbord worden getest. De feedback gebeurt d.m.v. geluidsignalen die we beeps noemen. Bij problemen kan men aan het aantal beeps en hun duur horen wat de oorzaak is.

Opstartvolgorde

Als de POST succesvol voltooid is zal de BIOS-code beginnen met het laden van het besturingssysteem. Wanneer een computersysteem meerdere opslagapparaten bevat moet in de BIOS aangegeven zijn vanop welk apparaat een besturingssysteem geladen moet worden. Het besturingssysteem kan op een harde schijf staan, maar ook op een diskette, CD-ROM of USB-opslagapparaat. In welke volgorde op alle aanwezige apparaten gezocht moet worden staat in de zogenaamde opstartvolgorde of boot sequence. Omdat deze instellingen gewijzigd moeten kunnen worden kunnen ze niet samen met de code van de BIOS bewaard worden op de ROM-chip. Voor de veranderlijke instellingen is er een afzonderlijke CMOS-chip voorzien, die door een batterij onder spanning gehouden wordt wanneer het systeem uitgeschakeld is. Zo gaan de instellingen niet verloren.

Partities

Als in de opstartvolgorde wordt verwezen naar de harde schijf is de vraag weer hoe we het besturingssysteem terugvinden op zo’n schijf. De code in de BIOS zal een sprong uitvoeren naar de opstartcode opgeslagen in de eerste sector van de schijf, de Master Boot Record. Deze code wordt vaak Initial Program Loader (IPL) genoemd.

Een harde schijf kan logisch ingedeeld worden in partities. Hierdoor kunnen we meerdere besturingssystemen op één schijf bewaren, of kunnen we op één schijf verschillende bestandssystemen gebruiken.

In de partitietabel wordt het begin- en eindpunt en het type van iedere partitie opgeslagen. Op het PC-platform vind je de partitietabel in de MBR, achter de opstartcode. Er is dan nog plaats voor 4 maal een partitiebeschrijving en een magic number van 2 bytes. Dit magic number is een controlegetal en moet altijd als waarde 0xAA55 hebben, anders wordt de MBR als ongeldig beschouwd.

Elk van de 4 elementen van de partitietabel beschrijft een partitie, en bevat de volgende velden:

- Active geeft aan of deze partitie moet gebruikt worden om van te booten of niet (Windows)

- Start cylinder / kop / sector adres van de eerste sector van de partitie

- Type indicatie van het gebruikte bestandssysteem

- End cylinder / kop / sector adres van de laatste sector van de paritie

- Lengte lengte van de partitie

De partities die in de partitietabel gedefinieerd worden noemen we primitieve partities. Om meer partities toe te laten introduceerde men logische partities. Er is geen plaats om de partitietabel uit te breiden, dus wordt een primaire partitie onderverdeeld in logische partities. Een primaire partitie die verder onderverdeeld wordt noemen we extended partitie.

In de partitietabel geven de types 0x05 of 0x0f een extended partitie aan. Het start-veld bevat dan het adres van de eerste sector van de eerste logische partitie. Iedere logische partitie verwijst naar de volgende logische partitie. Als limiet voor het aantal logische partities wordt vaak 24 opgegeven. De gelinkte lijst kan langer zijn maar aangezien DOS letters vanaf C toekent kan de lijst niet langer dan 24 partities lang zijn.

Een logische partitie bevat een Extended MBR met een eigen partitietabel. Zo’n EMBR bevat een partitietabel die de structuur van de tabel in de MBR volgt, maar slechts 2 partities beschrijft: één logische en een nieuwe extended partitie. Deze extended partitie bevat ook weer zo’n tabel die één logische en één extended partitie beschrijft, enz. De taak van de opstartcode in de MBR is om in de partitietabel de actieve partitie op te sporen. De eerste sector van deze partitie heeft Partition Boot Sector en bevat ook weer een stuk opstartcode. De code in de MBR zal de code in de PBS inladen en dan een sprong naar deze code uitvoeren. Het is deze code die uiteindelijk het besturingssysteem op de partitie zal inladen en starten.

Bestandssystemen

Computersystemen hebben er naast gegevensverwerking een taak bij gekregen: gegevensopslag. Het onderdeel van het besturingssysteem dat instaat voor permanente opslag is het bestandssysteem. De eisen die men hieraan stelt zijn:

- Persistente gegevensopslag

- Eenvoudige organisatie en logische ordening van gegevens

- Een zo snel mogelijke gegevenstoegang

- Zo goed mogelijk gebruik maken van de beschikbare capaciteit

- Het beveiligen van de gegevens (geen toegang tot gegevens v/e andere gebruiker)

Fysische en logische gegevensordening

Fysische ordening: Sectoren

Eén sector is de kleinst adresseerbare eenheid voor gegevensopslag op een harde schijf. Hoe de gegevens over de sectoren van de harde schijf verdeeld zijn noemen we de fysische ordening van gegevens.

Logische ordening: Bestanden

Een gebruiker wil een logische gegevensordening, die er voor zorgt dat gegevens gemakkelijk terug te vinden zijn. Een bestand is een persistent opgeslagen logische verzameling gerelateerde gegevens.

Het bestandssysteem vertaalt het logische beeld van de gebruiker en de bijbehorende operaties in de fysische schijftoegangen. Zo wordt een bestand altijd voorgesteld als een aaneengesloten reeks gegevens, zelfs al is dit in de fysische ordening niet zo is. Het opzetten van de nodige gegevensstructuren voor de fysische ordening van een bestandssysteem op een partitie noemt men formatteren.

Bestanden

Een bestand is een verzameling gerelateerde gegevens, die door een gebruiker of applicatie op een bepaalde manier geïnterpreteerd worden. Het bestandssysteem verzamelt alle gegevens over een bestand in de bestandsbeschrijving of file descriptor.

- De naam

- De adressen van de gebruikte sectoren

De lengte van de naam kan beperkt zijn door de beschikbare ruimte in de file descriptor. Welke karakters toegelaten zijn hangt af van de gebruikte codering (ASCII of Unicode) en het vermijden van tekens die een speciale betekenis hebben in het systeem. Ook de hoofdlettergevoeligheid kan van belang zijn. Sommige systemen leggen bovendien een vaste structuur op de naam, bijvoorbeeld de “8+3”-structuur van MS-DOS: elke bestandsnaam kan 8 tekens lang zijn en een extensie van 3 tekens hebben.

Naast de bestandsnaam worden in de file descriptor allerlei andere bestandskenmerken bijgehouden.

- De grootte van het bestand

- De tijdstippen waarop het bestand is aangemaakt of gewijzigd

- De eigenaar van het bestand

- Op welke manier toegang tot het bestand wordt geregeld

Om de plaats te kunnen terugvinden waar de gegevens op het extern geheugenmedium worden bijgehouden moet er ook een plaatsaanduiding bijgehouden worden. Het kan ook interessant zijn om te weten of het bestand in gebruik is, en of er een kopie bestaat.

Directories

Om een overzicht mogelijk te maken in de massale hoeveelheden informatie is het noodzakelijk dat bij elkaar horende bestanden gegroepeerd worden in directories. Directories zijn een toevoeging aan het logische beeld dat de gebruiker van de opgeslagen gegevens krijgt.

Er is ook een fysische gegevensstructuur op de schijf, die de bestandsbeschrijvingen van de bestanden bevat. Structuur van het bestandssysteem

Lineaire directory

De meest eenvoudige organisatievorm. De bestandsbeschrijvingen van alle in het bestandssysteem aanwezige bestanden worden in één enkele directory opgenomen. Nadelen:

- Indien het bestandssysteem een groot aantal bestanden bevat zullen de basisbewerkingen veel tijd vragen.

- Een dergelijke lange lijst van bestanden is uiterst onoverzichtelijk.

- Aan elk bestand wordt een unieke naam gegeven.

Voordeel:

- Bij schijfgeheugens kan de directory op de meest gunstige plaats van de schijf worden gezet, zodat snelle toegang kan worden verkregen.

Lineaire directories zijn slechts bruikbaar in kleine bestandssystemen in omgevingen met één gebruiker.

Hiërarchisch bestandssysteem

Hierbij wordt de volledige verzameling bestanden opgesplitst in een aantal kleine groepen, die elk hun eigen directory hebben. Een directory bevat dus bestanden of andere directories. De directories waarnaar een directory verwijst noemen we subdirectories.

Het is niet meer nodig dat elk bestand een unieke naam heeft. Bestanden in verschillende directories kunnen dezelfde naam hebben. Nadelen:

- Men moet aangeven waar het bestand zich bevindt in de hiërarchische structuur.

- Sommige bewerken worden complexer. Het opzoeken van een bestand waarvan alleen de naam bekend is vereist nu het recursief doorlopen van de volledige directorystructuur.

- Ook het schrappen stelt een probleem: wat gebeurt er met de bestanden en subdirectories waarnaar vanuit deze directory wordt verwezen? Indien deze mee moeten worden vernietigd moet dit eveneens op een recursieve manier gebeuren.

Pad: de opsomming van alle directories die moeten doorlopen worden vanaf de hoofddirectory om de directory waarin de file wordt beschreven te bereiken. Working directory: de directory waarin de gebruiker zich bevindt Relatief pad: Een pad dat vertrek van de huidige werkdirectory Absoluut pad: Een pad dat vertrekt vanuit de wortel van de boomstructuur

Boomstructuur

De meest eenvoudige hiërarchische structuur. Naar ieder bestand in het systeem leidt er juist één uniek pad. We gebruiken de term boomstructuur omdat deze structuur zich vertakt als een boom.

Algemene structuur

Wanneer we toch meer dan één pad naar een bestand toelaten krijgen we een algemene structuur. Dit betekent dat een ebstand een element van twee verschillende directories kan zijn, of dat een directory een subdirectory is van twee of meer directories.

De algemene structuur laat toe dat er lussen gecreëerd worden in het bestandssysteem. Iedere recursieve operatie op het bestandssysteem, zoals het zoeken naar een bestand, zal oneindig doorgaan in zo’n lus als het recursief algoritme niet detecteert dat het een bepaalde directory al heeft behandeld.

Een bijkomend probleem betreft het achterblijven van onbereikbare bestanden in het systeem na het verwijderen van de directory. Een directory moet steeds bereikbaar zijn vanuit de wortel. Als mogelijke oplossing voor dit probleem zouden we kunnen beslissen om altijd recursief alle subdirectories te verwijderen, zelfs al lijken ze nog bereikbaar. Maar dan stuiten we op een tweede probleem. Als we alle onderliggende directories recursief verwijderen, zullen we uiteindelijk een directory verwijderen die hoger in de hiërarchische structuur ligt dan de directory die we oorspronkelijk wilden verwijderen. Omwille van deze problemen worden dergelijke lussen in het bestandssysteem zelden toegelaten. Men krijgt dan een acyclische structuur.

Acyclische structuur

De acyclische structuur is nog steeds algemener dan de boomstructuur, maar er mogen geen lussen voorkoen. Lussen vermijden kan op twee manieren. We kunnen bij iedere operatie die een lus zou kunnen veroorzaken een controle uitvoeren. De operatie wordt enkel toegelaten als er geen lus ontstaat. Operaties in het bestandssysteem worden dan wel complexer en dus trager.

Een eenvoudigere oplossing is het verbieden van meervoudige verwijzingen naar directories. Wanneer enkel bestanden vanuit twee directories kunnen benaderd worden is het onmogelijk een lus te creëren.

Aaneengesloten bestanden

Vanaf een bepaald adres worden alle bytes van de file achtereenvolgens op de schijf gezet, in een reeks op elkaar volgende sectoren. We noemen dit een aaneengesloten bestand. Er ontstaat een belangrijk probleem: Er is voldoende grote vrije ruimte nodig om het bestand een plaats te kunnen geven. Naarmate het gebruik van de schijf voortduurt zal er door het verwijderen van bestanden een steeds groter aantal afzonderlijke vrije ruimten ontstaan. De omvang van de grootste vrije ruimte zal daarbij ook steeds kleiner worden. Men zegt dan dat er fragmentatie ontstaat.

Om een geschikte locatie te kiezen moeten we in de eerste plaats de grootte van het bestand kennen. Aangezien een bestand kan groeien naarmate de tijd vordert, is de grootte niet gekend op het moment dat het bestand aangemaakt wordt. De enige oplossing is om op de een of andere manier een schatting te maken van de uiteindelijke grootte.

Er zijn 3 algoritmes om een element van de tabel te kiezen wanneer een nieuw bestand bewaard moet worden:

- Het First Fit algoritme kiest de eerste vrije ruimte die voldoende groot is voor het bestand.

- Het Best Fit algoritme kiest de kleinste vrije ruimte die groot genoeg is voor het bestand.

- Het Worst Fit algoritme kiest de grootste beschikbare vrije ruimte.

Het belangrijkste voordeel van het werken met aaneengesloten bestanden is ongetwijfeld de hoge snelheid waarmee deze bestanden kunnen worden verwerkt. Door het gebruik van op elkaar volgende sectoren zal een bestand zich meestal binnen één cilinder van de schijf bevinden en moet de arm van de schijf zich niet bewegen.

Een ander voordeel is de mogelijkheid om niet alleen sequentiële, maar ook directe toegang tot een bepaald deel van het bestand te krijgen. Als we het startadres s van het bestand en de blokgrootte b kennen dan kan op eenvoudige wijze het adres a worden berekend van het blok dat de byte op positie B binnen het bestand bevat: A = s + B/b Ernstige nadelen: